VMware Horizon Connection server

VMware Connection server — центральный сервер, который управляет всей инфраструктурой виртуальных рабочих станций VDI и RDSH, а так же является связующим звеном между серверными компонентами VMware Horizon и VMware vSphere. Процесс инсталляции Connection server не представлял бы большой сложности, если бы была автоматизирована установка SSL сертификата. Но почему-то VMware от версии к версии эту простую, на взгляд обывателя, штуку не автоматизируют. Напротив, зная о сложности установки SSL сертификата, теперь во время работы с Horizon можно игнорировать его отсутствие и пользоваться самовыпущенным. Пользователю домена, который будет подключаться к Connection server с таким сертификатом, придется согласиться с предупреждением о небезопасном соединении, но само соединение состоится.

В этой статье, будет показан один из путей выпуска и привязки SSL сертификата к Connection server, подписанного доменным CA. В официальной документации по Horizon 7 описан другой путь, почти полностью ручной, где запрос на сертификат составляется в текстовом редакторе по шаблону, такого хардкора я еще не встречал.

Установка VMware Horizon Connection server:

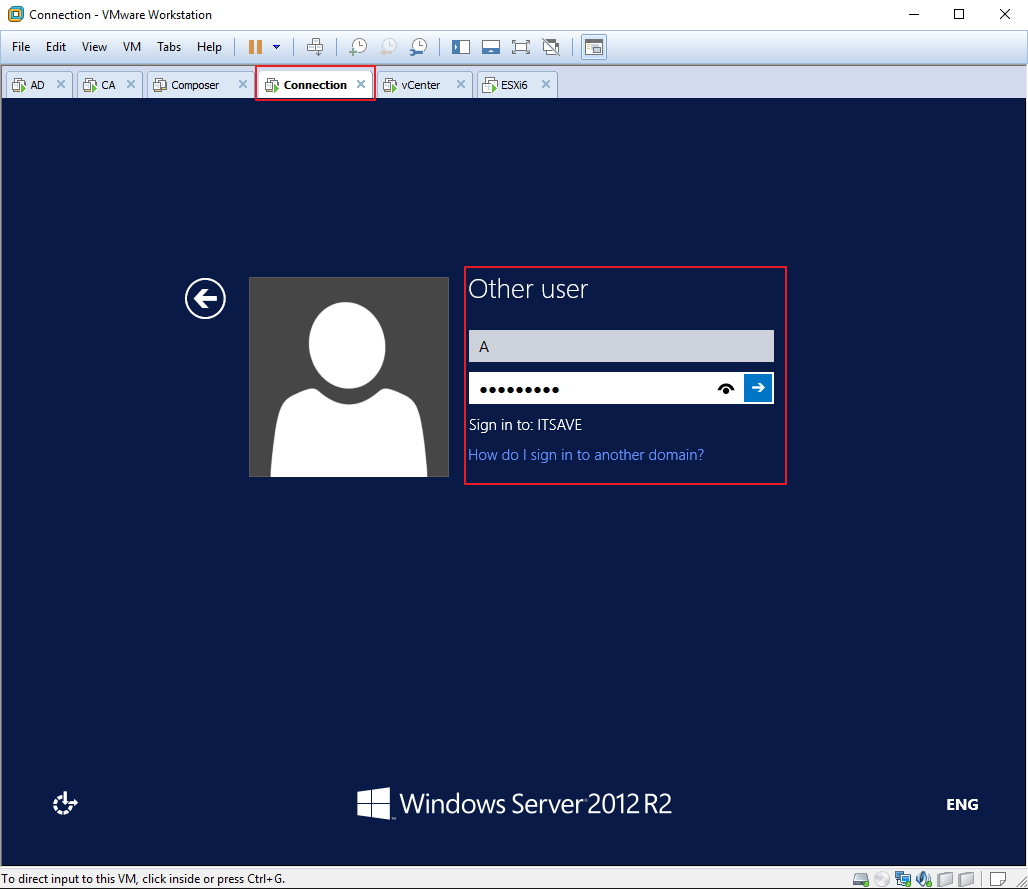

1 — Вводим сервер в домен itsave.local, присваиваем имя connection.itsave.local, отключаем firewall и усиленный режим безопасности для IE

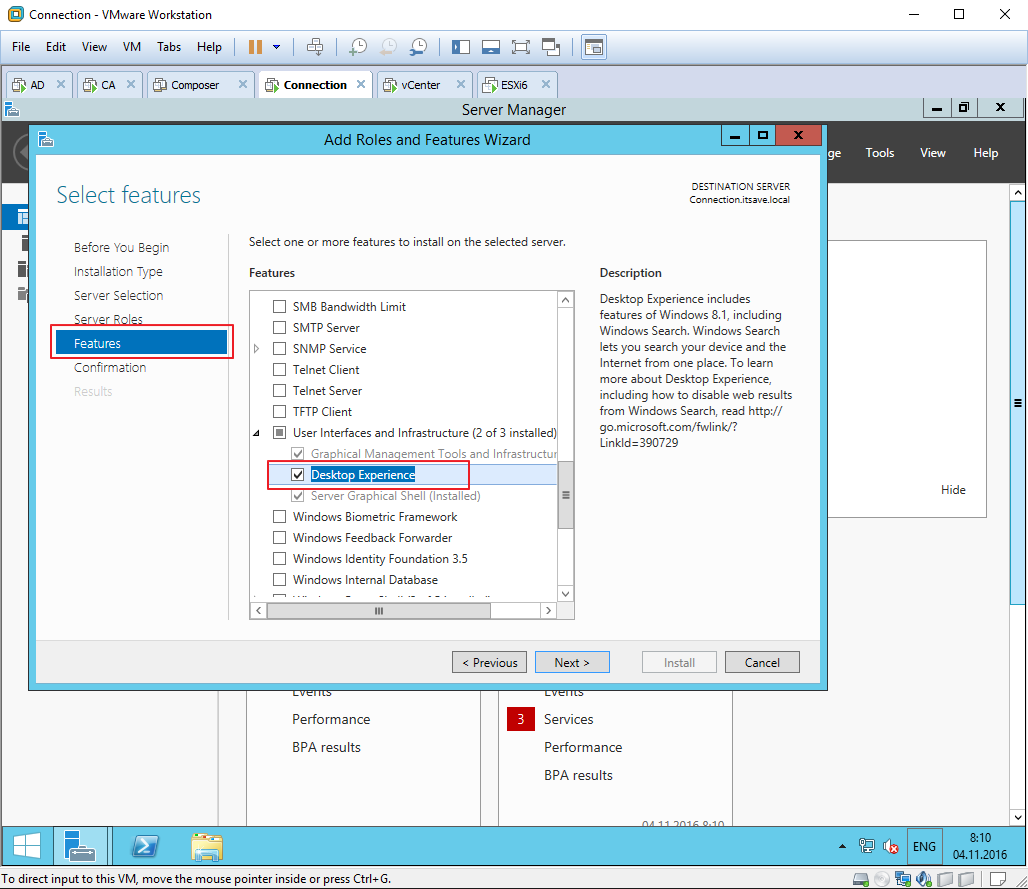

2 — Для работы Flash в IE необходимо установить фичу Desktop Experience, это делается через стандартный мастер добавления ролей. После установки нужно перезагрузиться

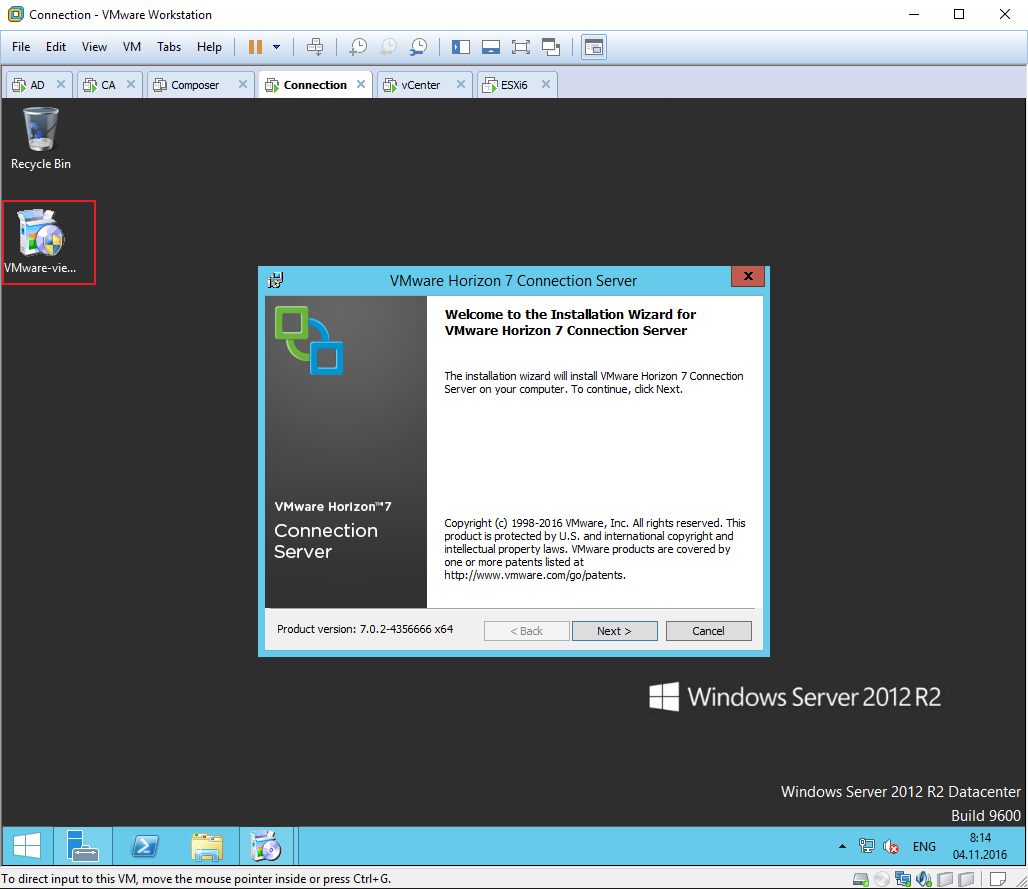

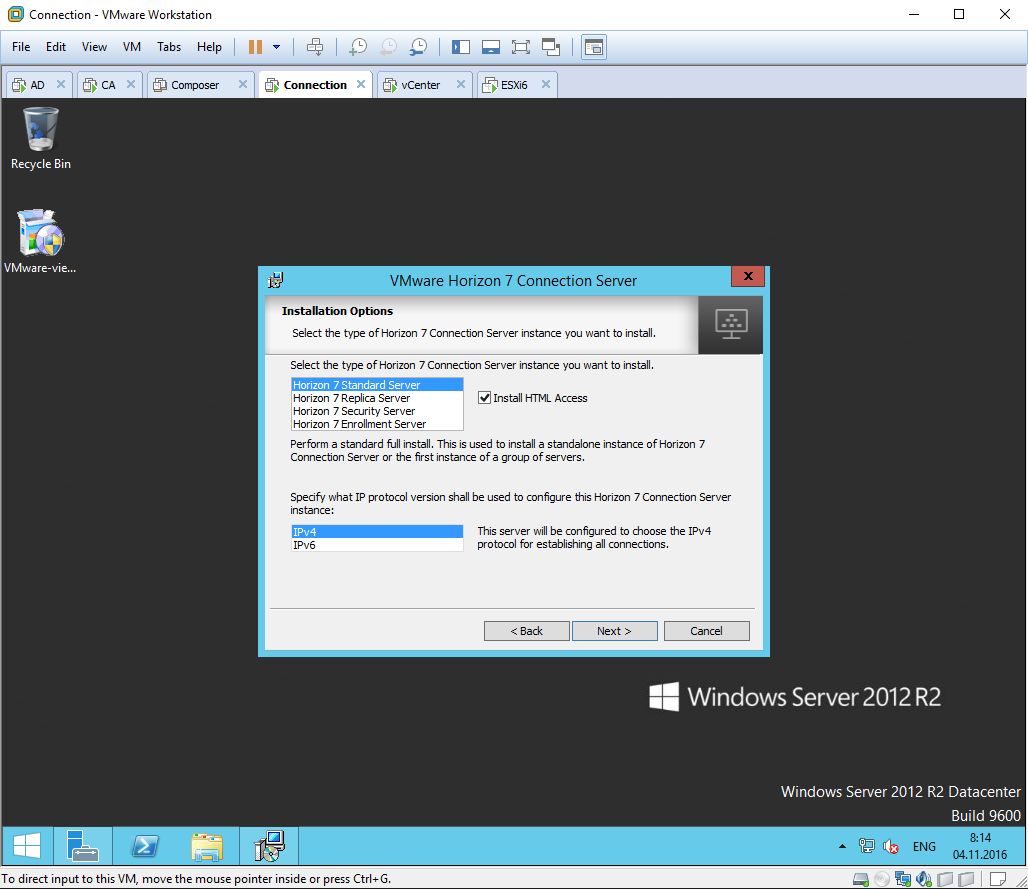

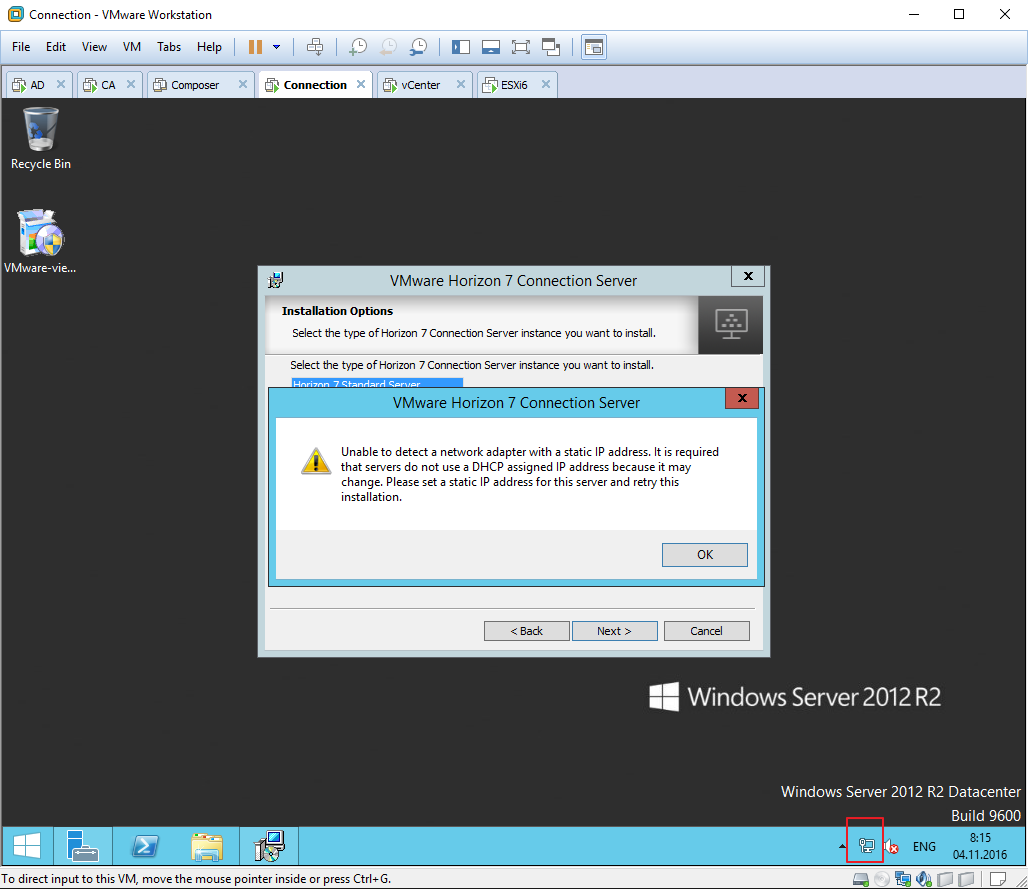

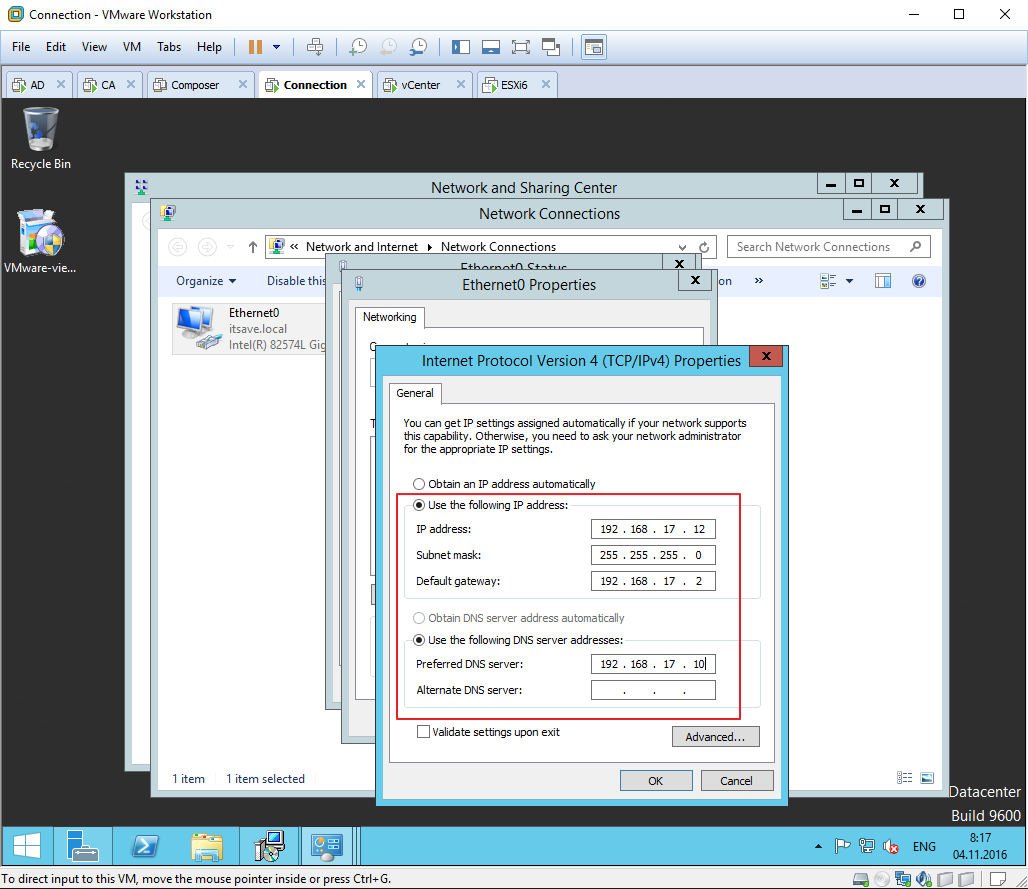

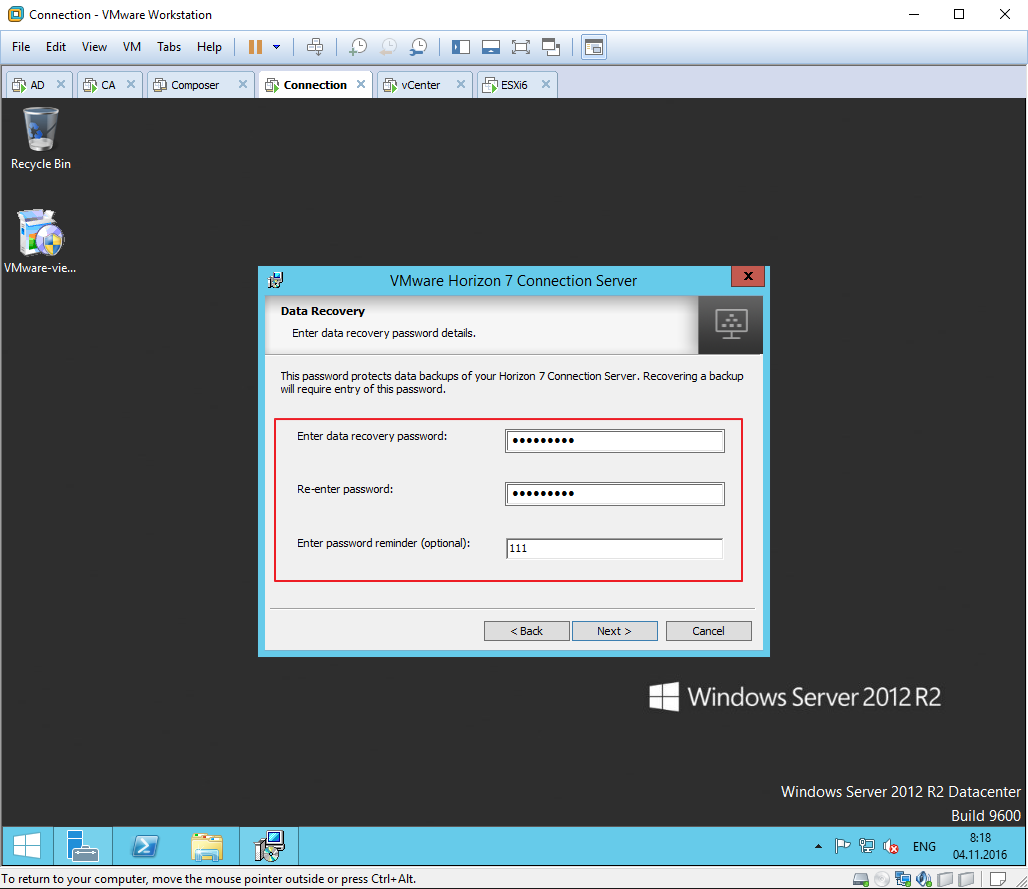

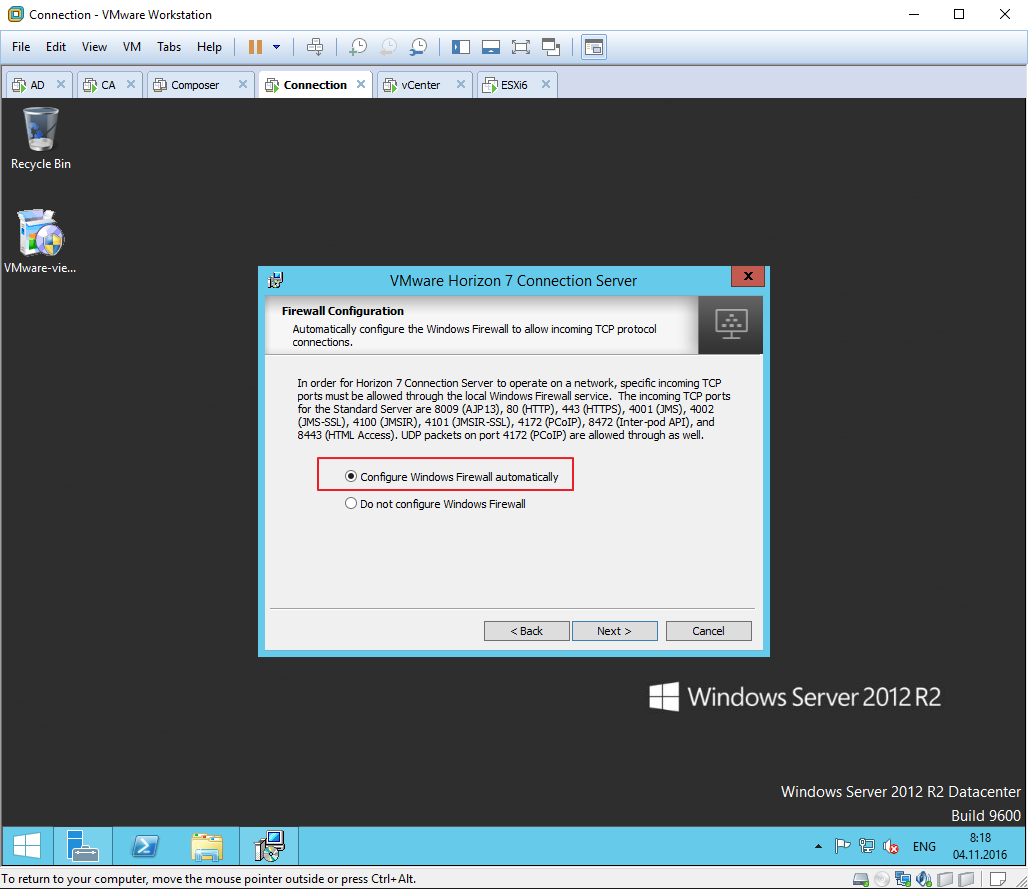

3 — 6 Теперь можно приступать к установке Connection server. Мастер просит назначить статический IP адрес, для продолжения установки, что и было сделано. Устанавливать будем Horizon 7 Standard server с поддержкой HTML доступа. Остальные версии требуются для других целей, о них будет рассказано в статьях про удаленный доступ и кластеризацию VMware Horizon.

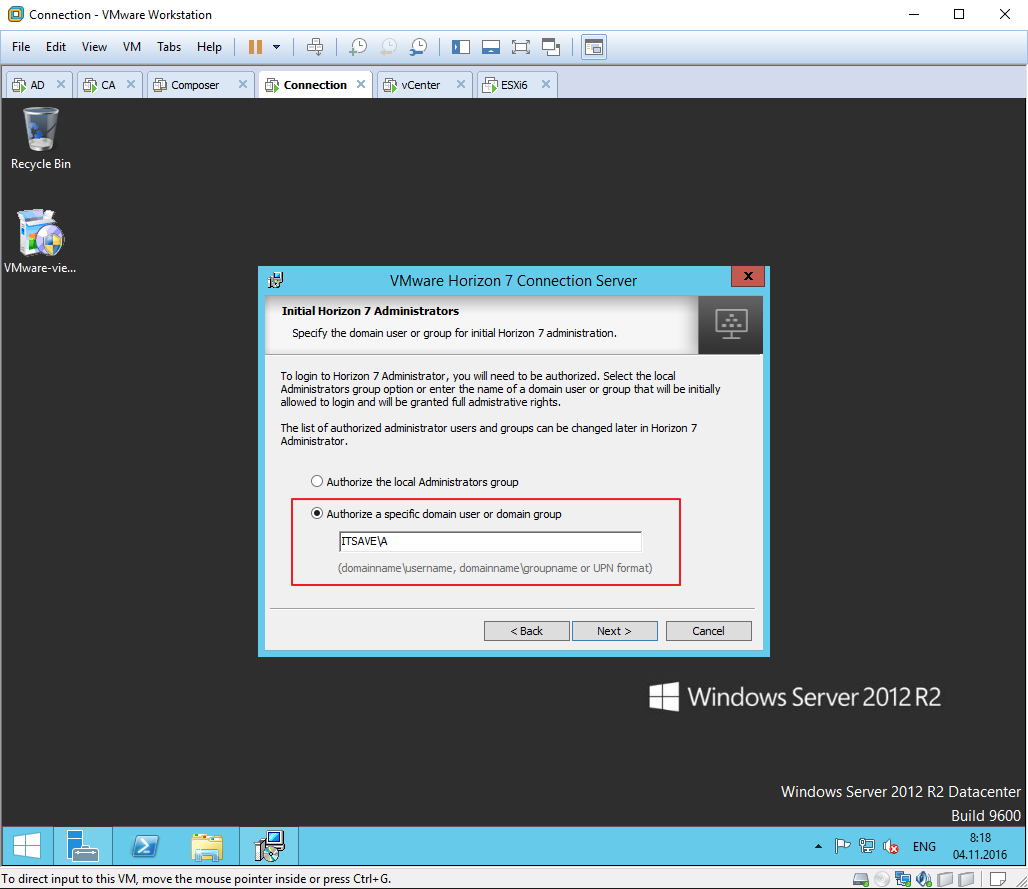

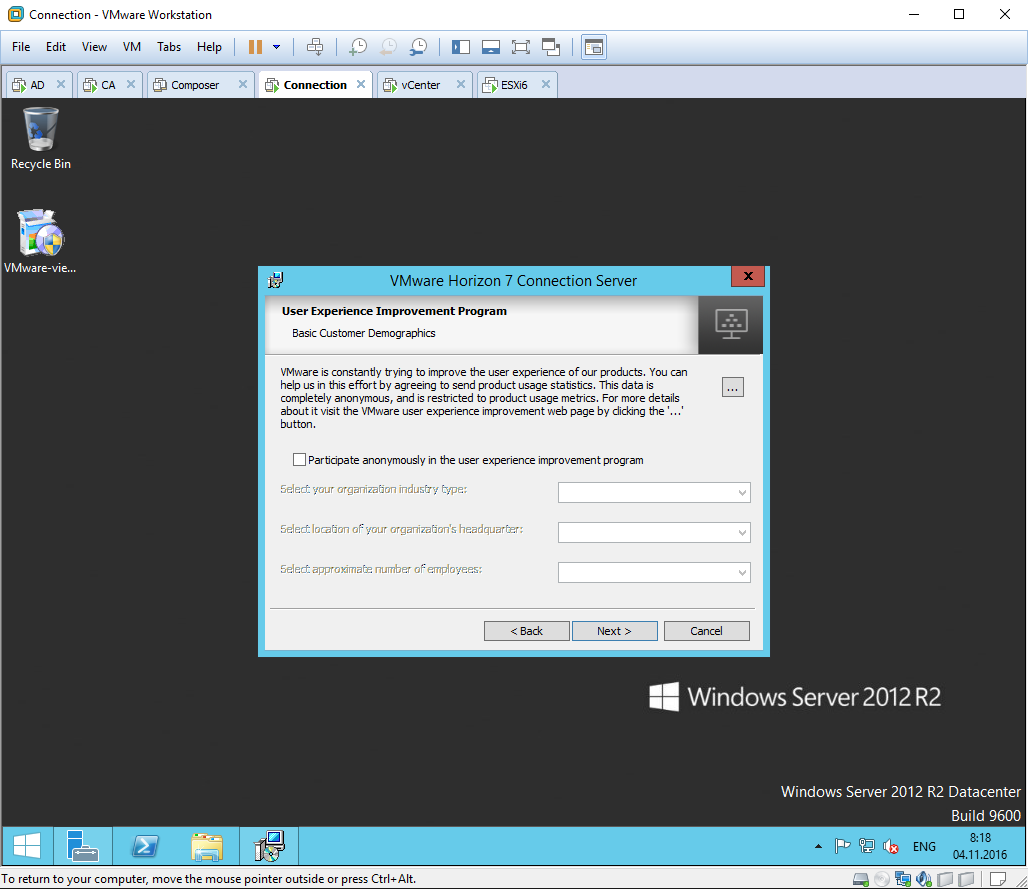

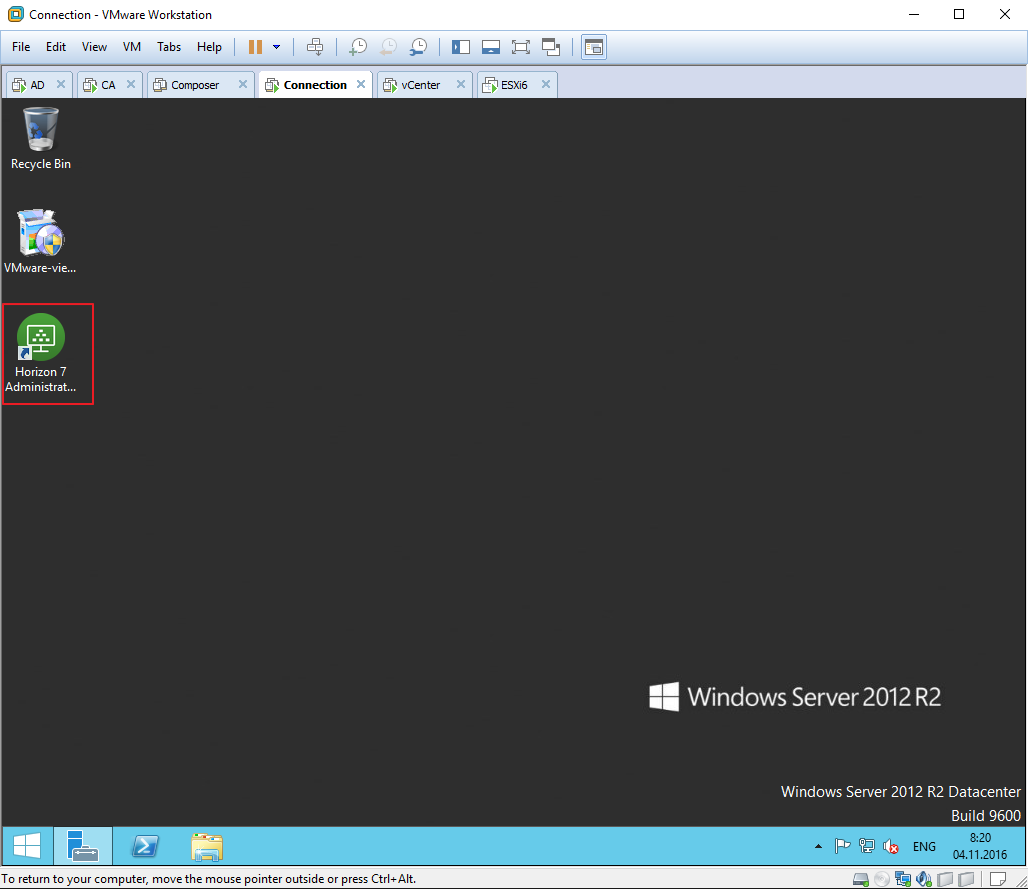

7 — 11 Следуем простому мастеру установки. После установки видим ярлык на рабочем столе, который ведет на веб страницу https://localhost/admin Но данная страница не открывается…

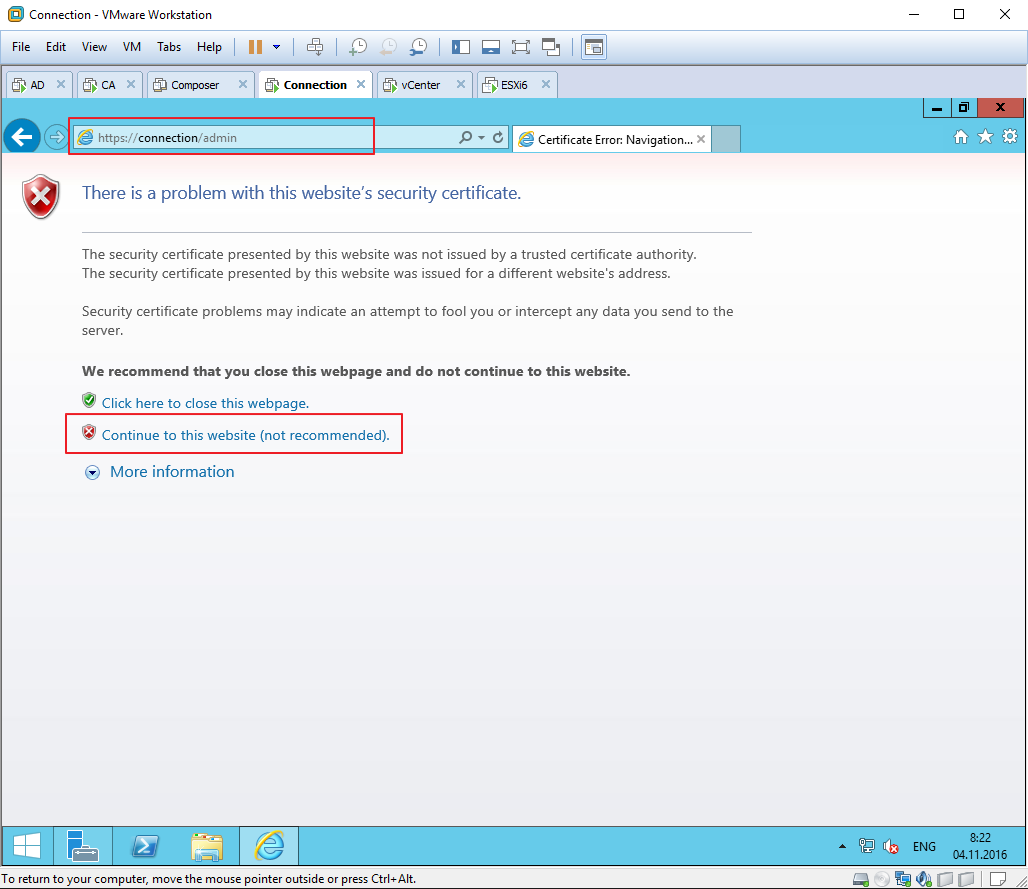

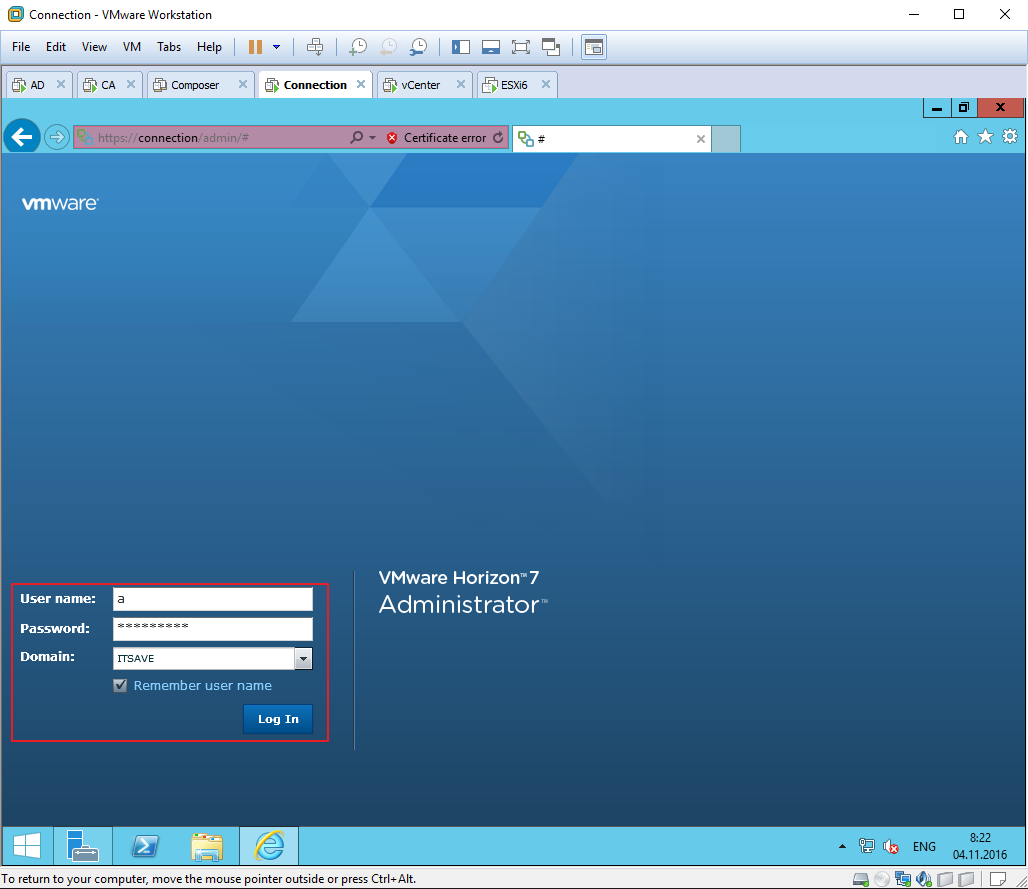

12 — 13 Чтобы попасть в консоль управления нужно вместо localhost указать FQDN имя сервера полное или короткое. В нашем случае https://connection/admin. На открывшейся странице вводим доменные логин пароль, под которыми проходила инсталляция.

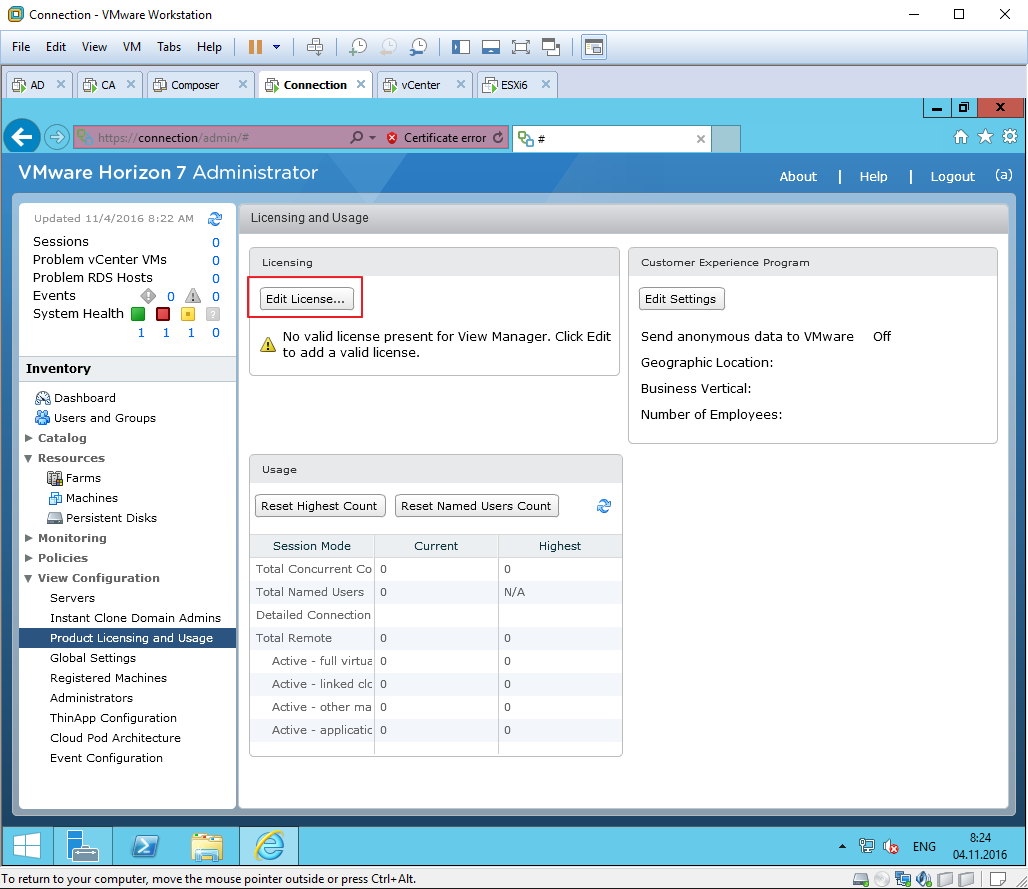

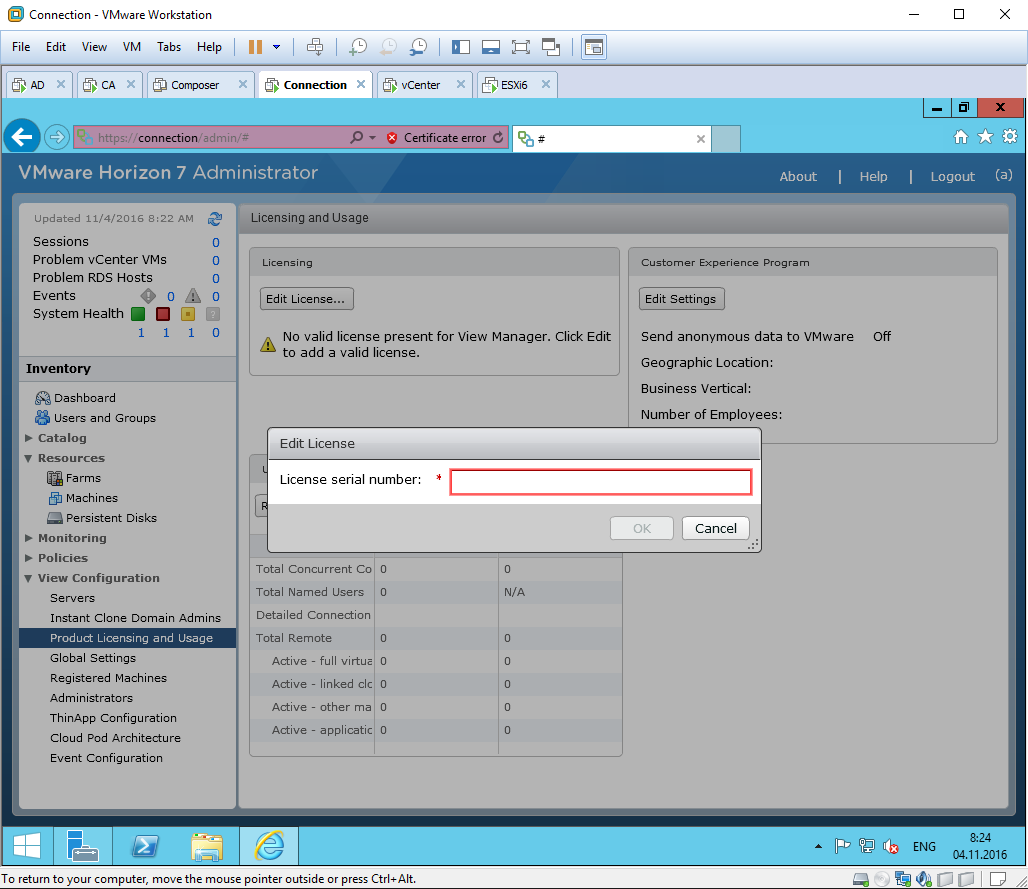

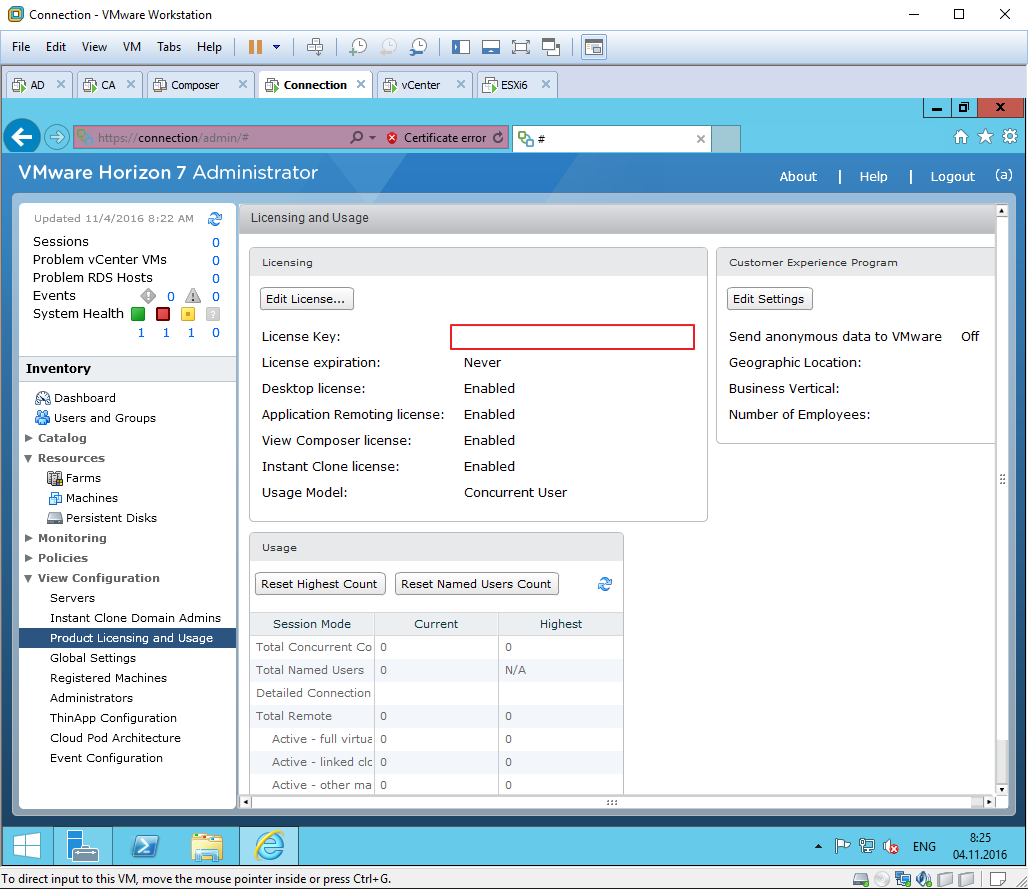

14 — 16 Первым делом требуется ввести ключ продукта.

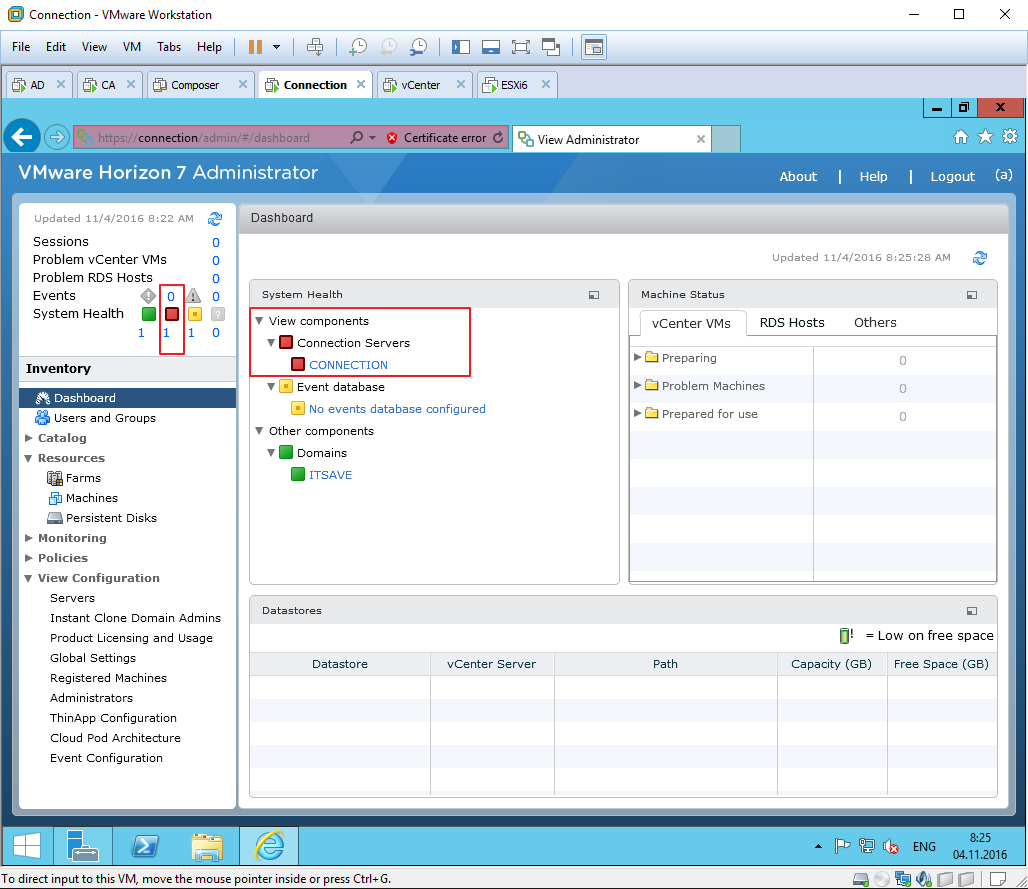

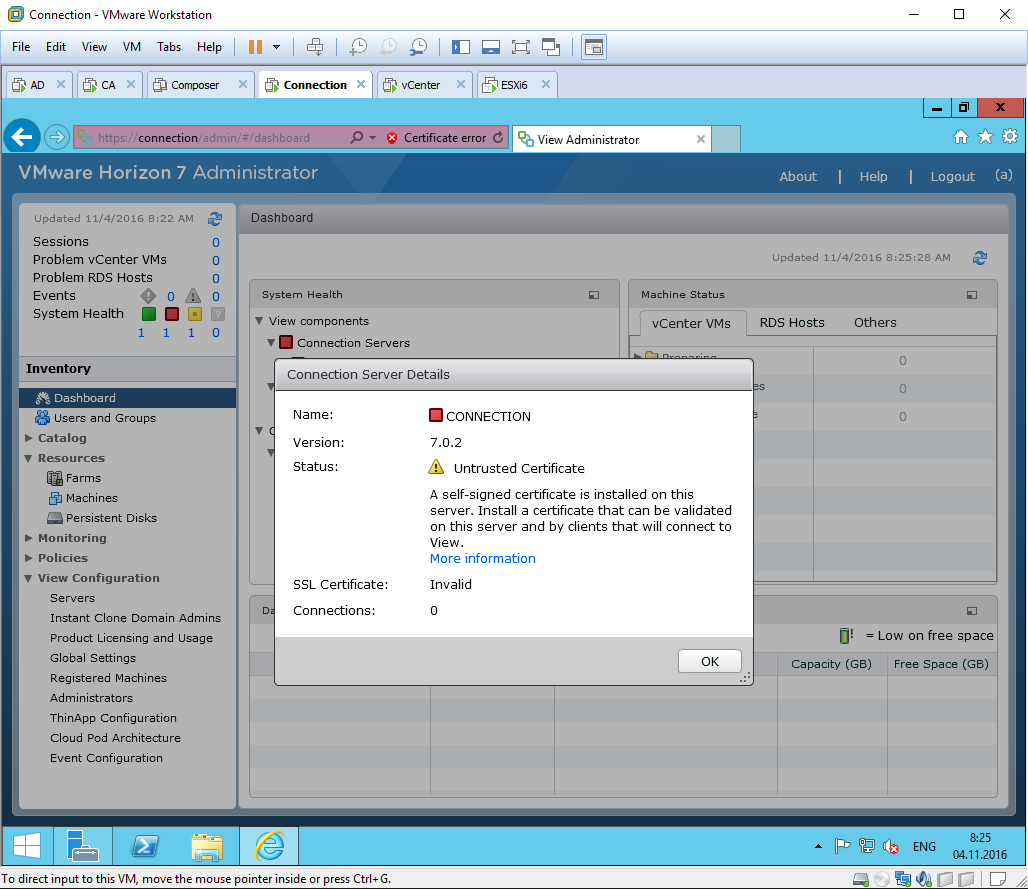

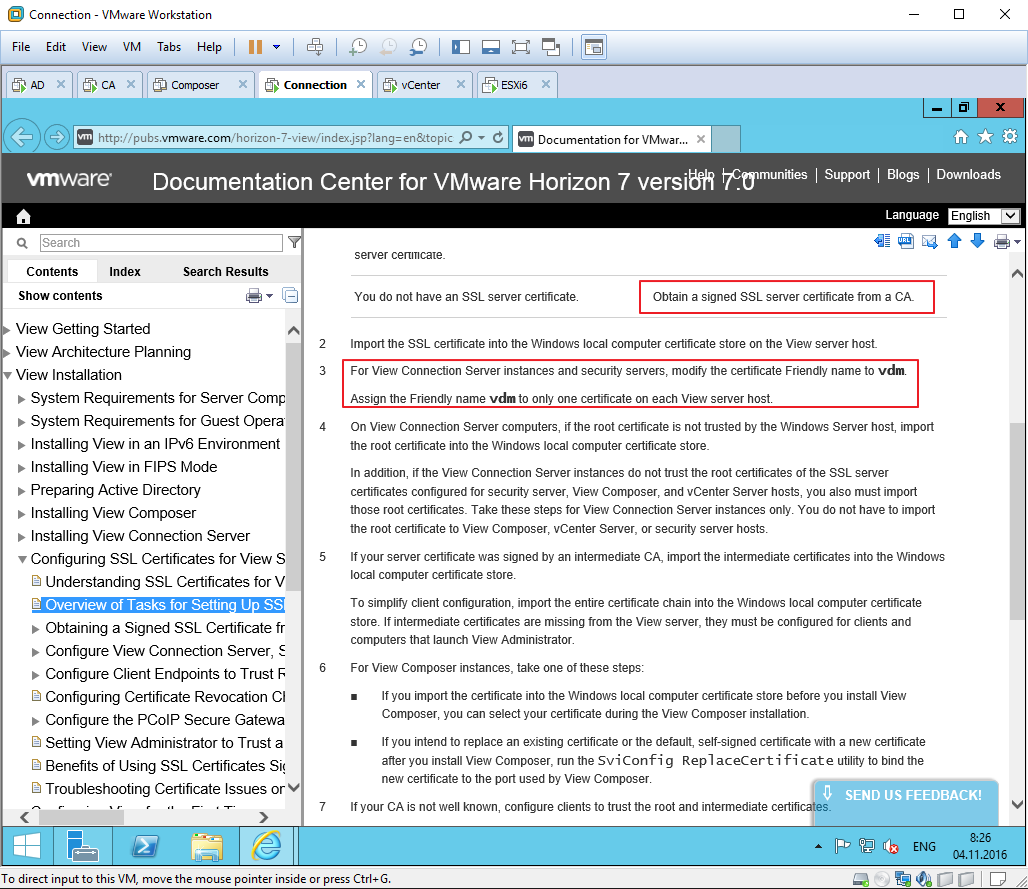

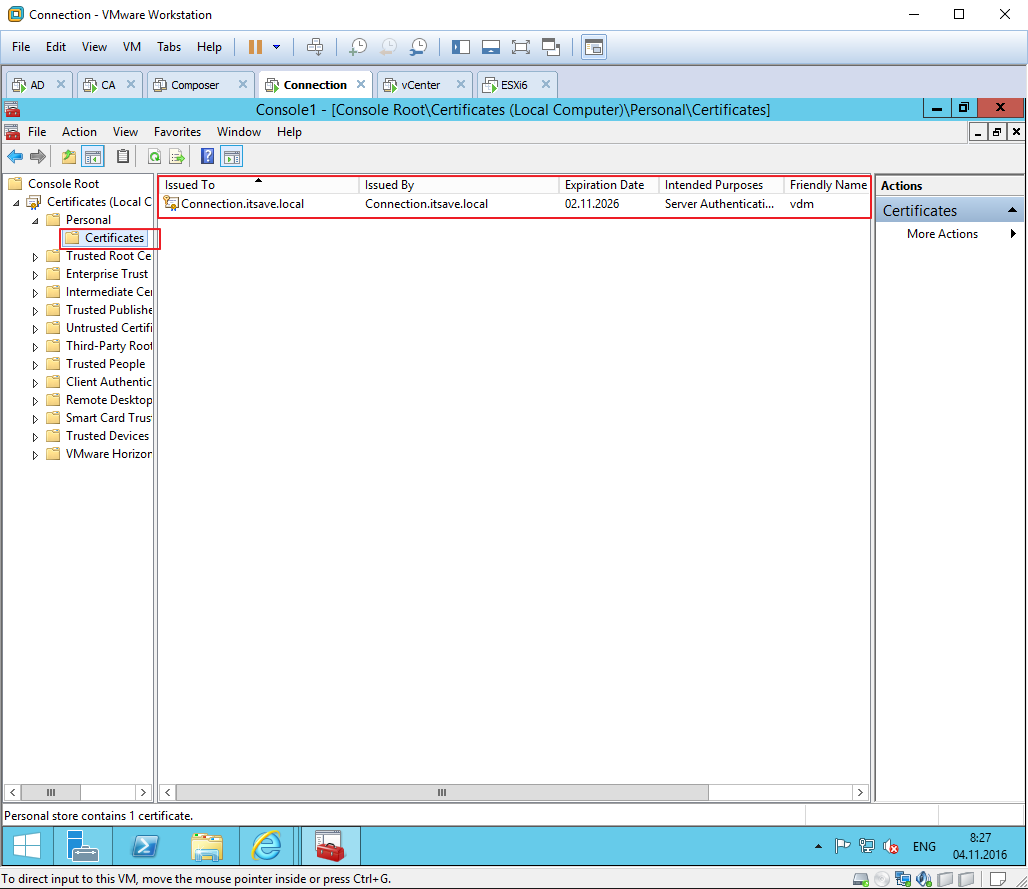

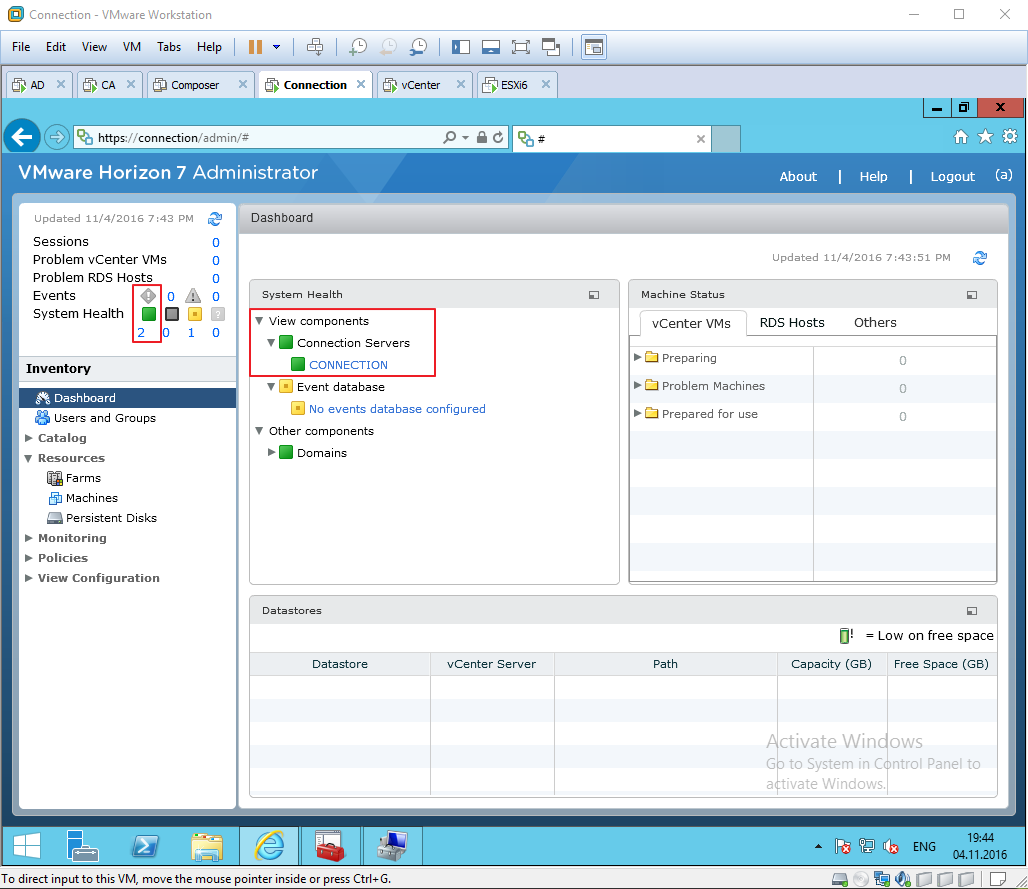

17 — 19 На странице Dashboard видим предупреждения отмеченные красным. Они сообщают об установленном самоподписанном сертификате SSL. Тут же можно получить больше информации, перейдя на официальный сайт с документацией. Из нее можно узнать, что VMware Horizon Connection server использует установленный в персональное хранилище компьютера SSL сертификат, у которого Friendly name = vdm

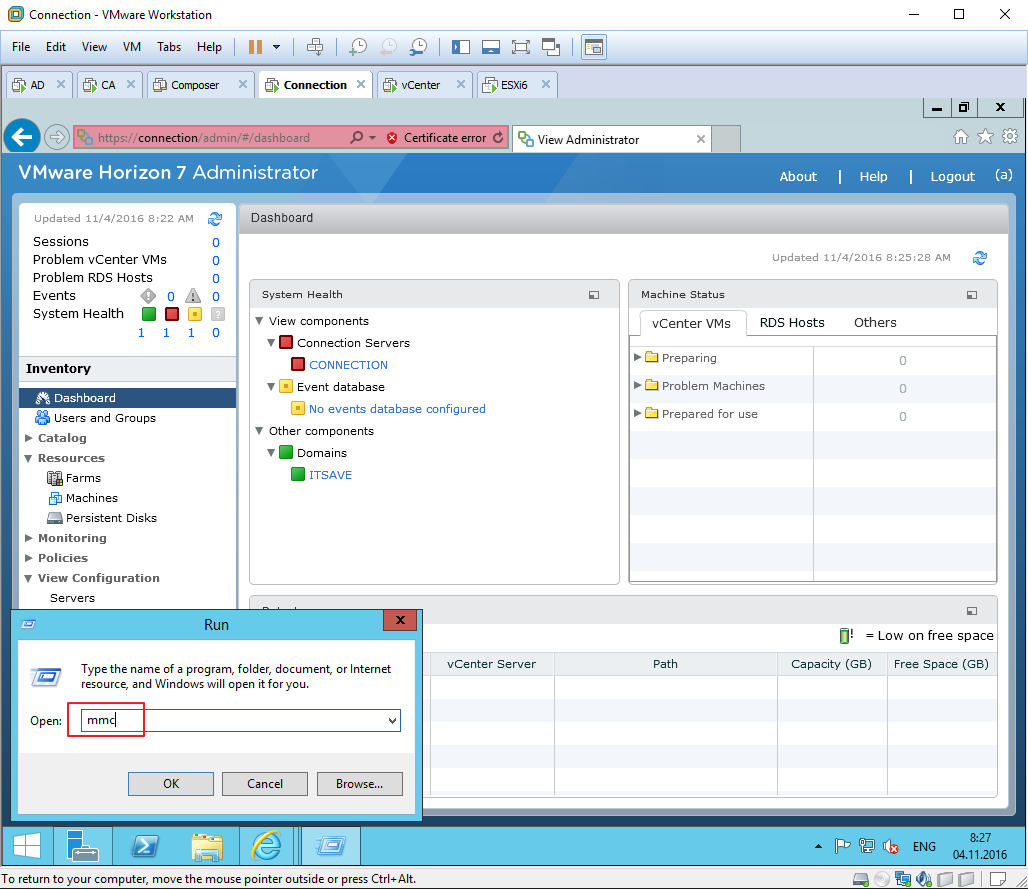

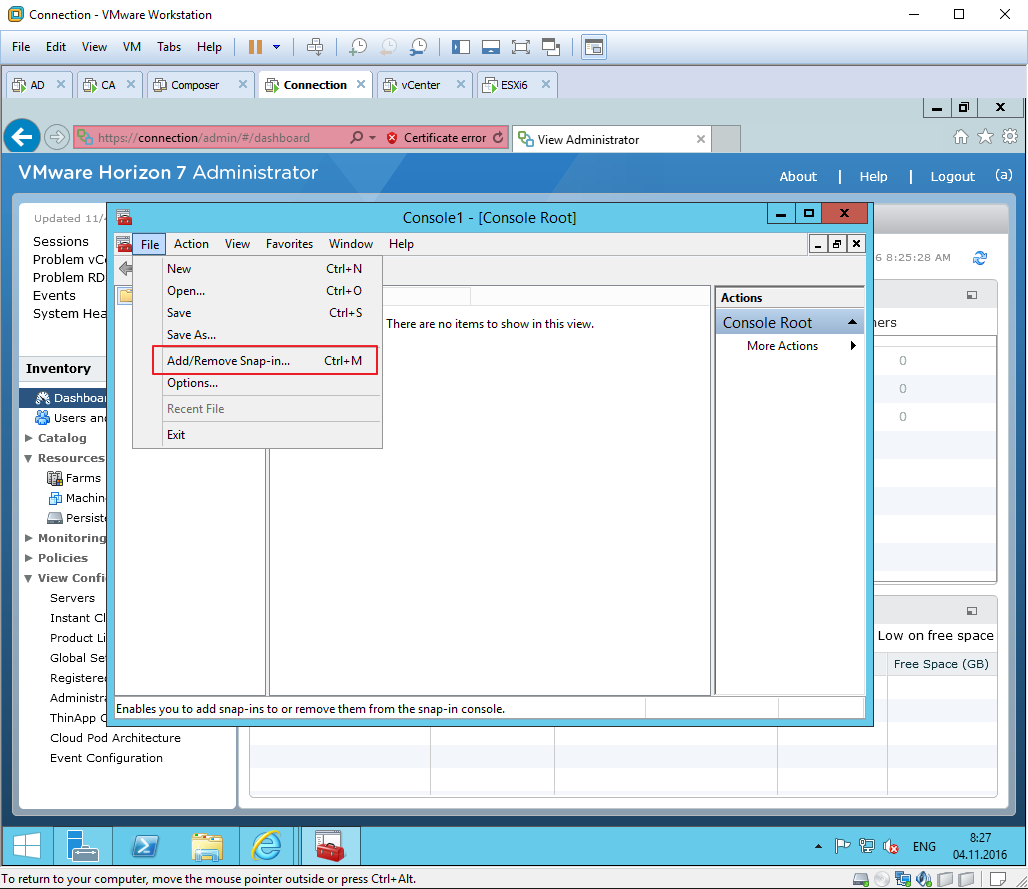

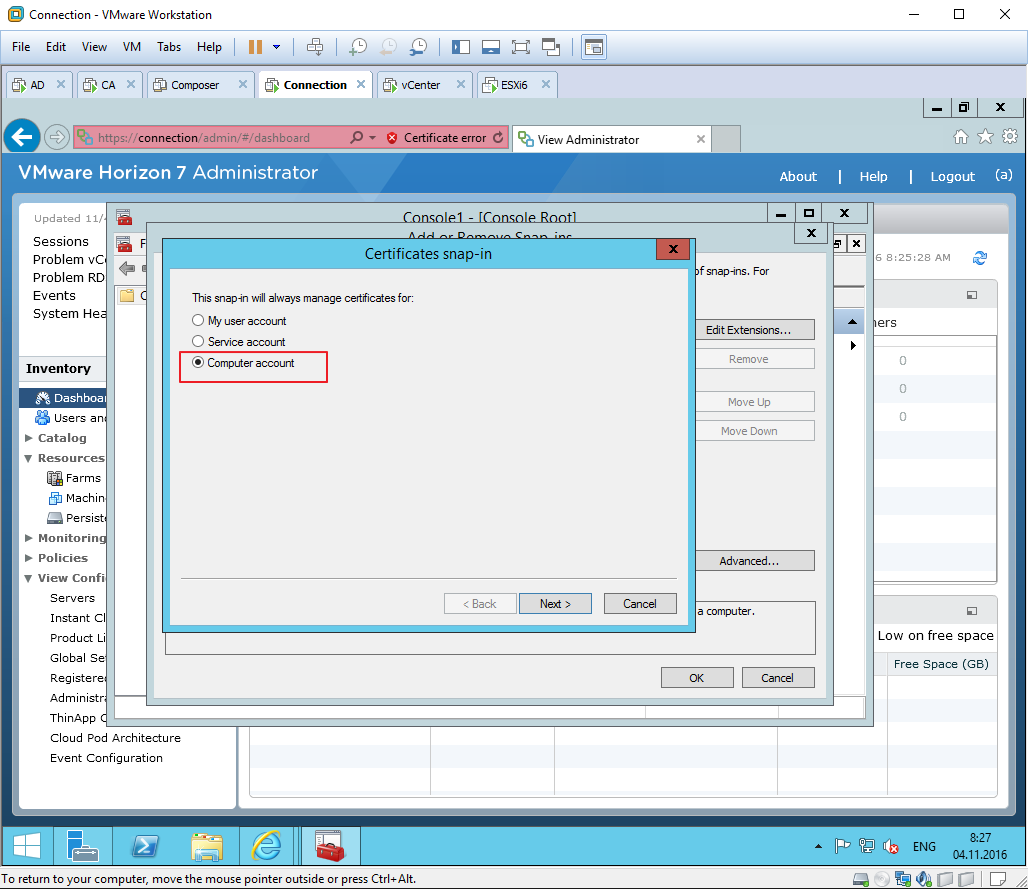

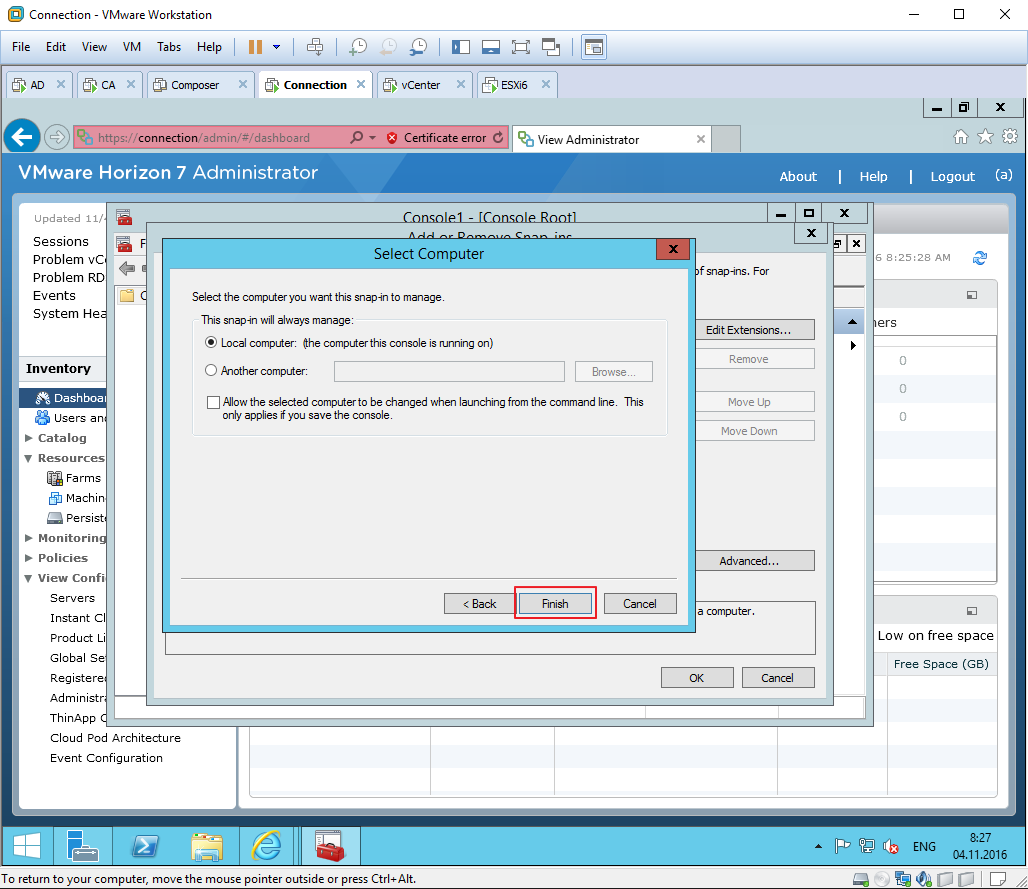

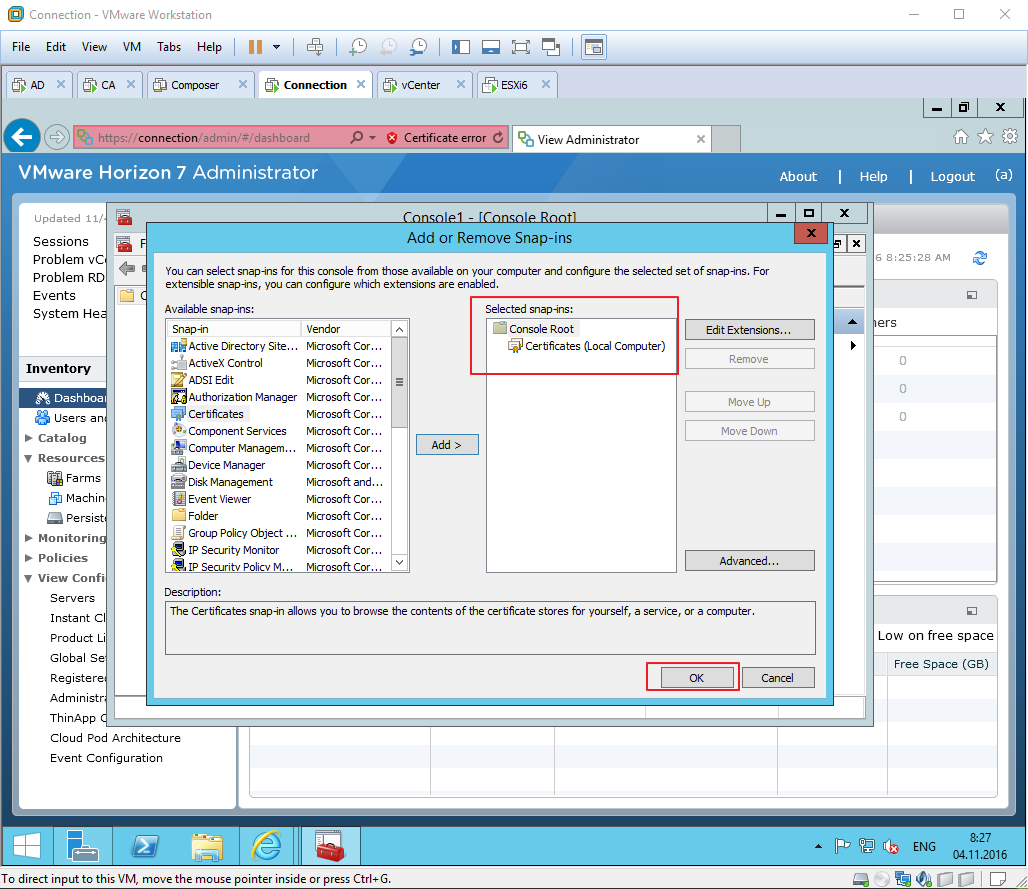

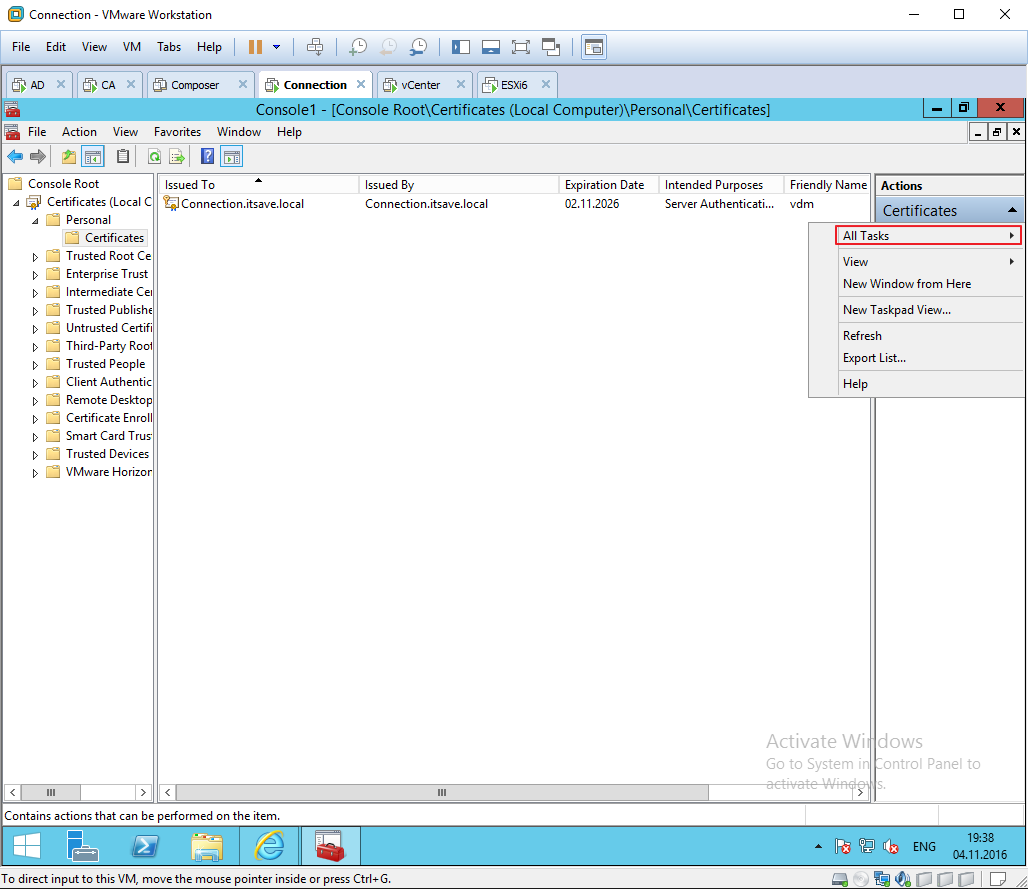

20 — 26 Проверяем, на всякий случай, какой сертификат установлен в данный момент. Для этого открываем консоль командой mmc, добавляем оснастку сертификатов для локального компьютера. Видим в разделе персональных сертификатов один самоподписанный сертификат с friendly name = vdm. Наша задача его заменить на правильный.

27 — 29 Один из способов выпустить правильный сертификат, подписанный доменным CA, заключается в создании подходящего шаблона для выпуска сертификата на центральном сервере сертификации, который будет использован для запроса и выпуска сертификата непосредственно с сервера Horizon Connection.

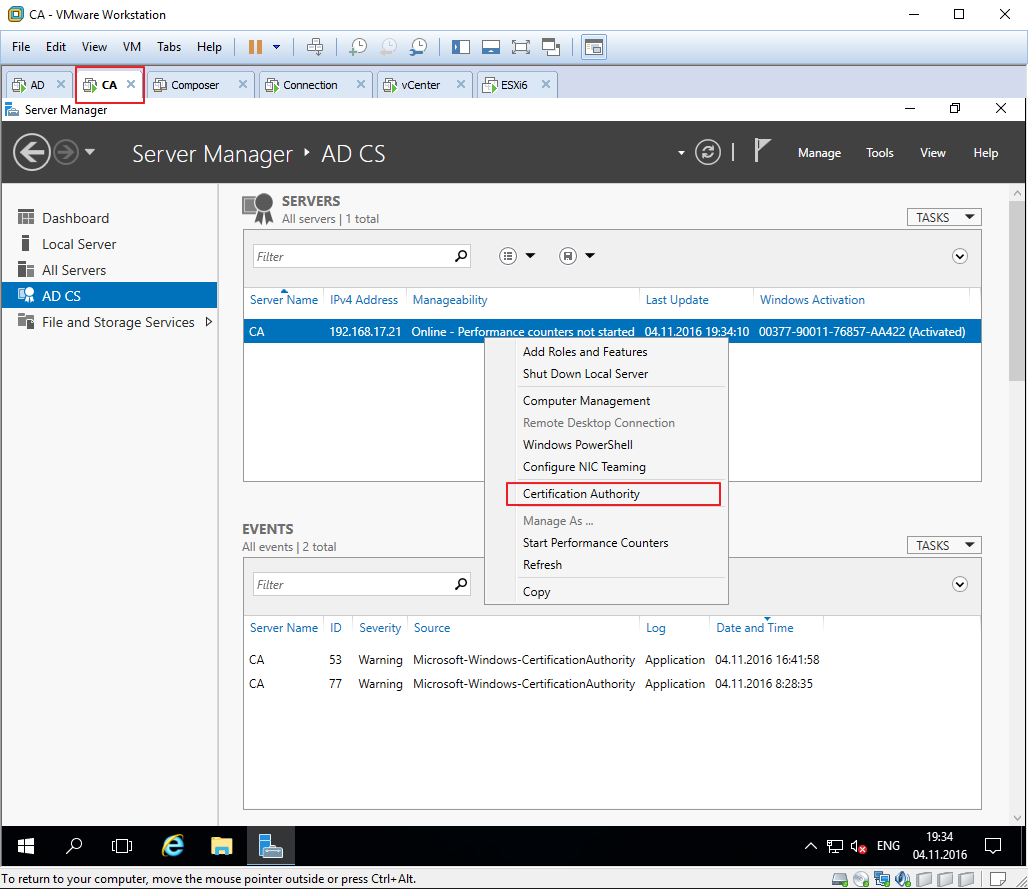

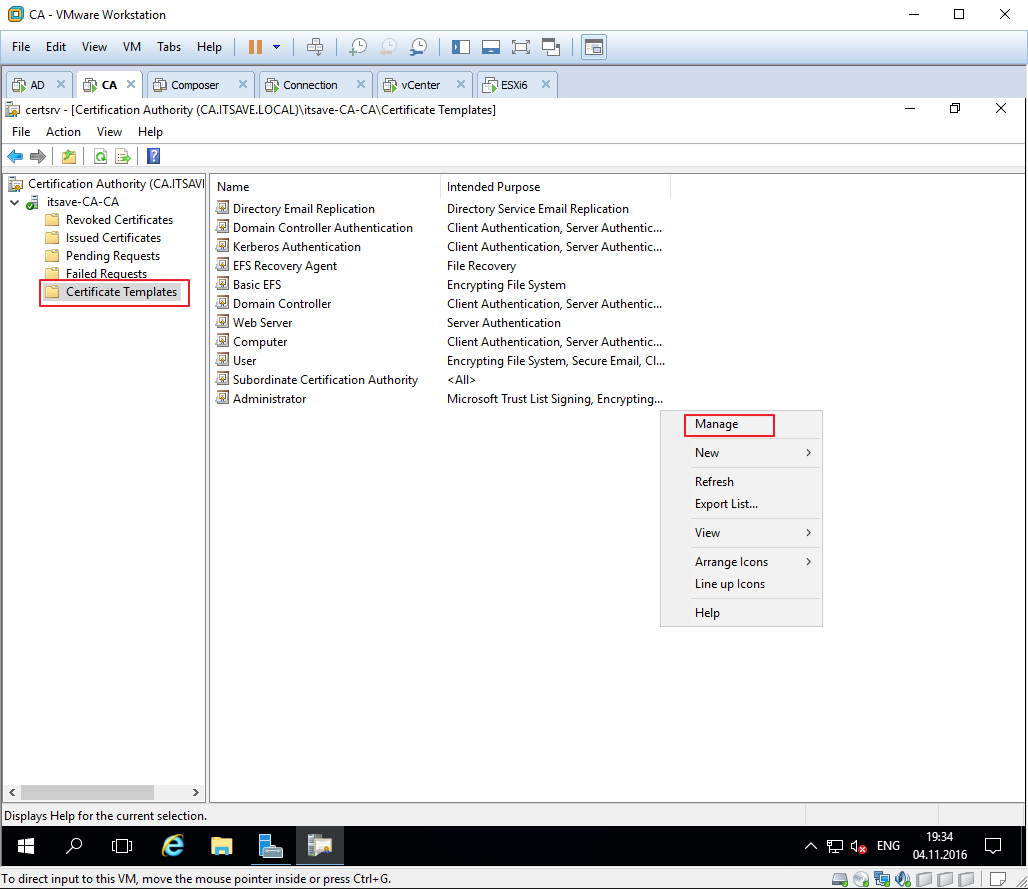

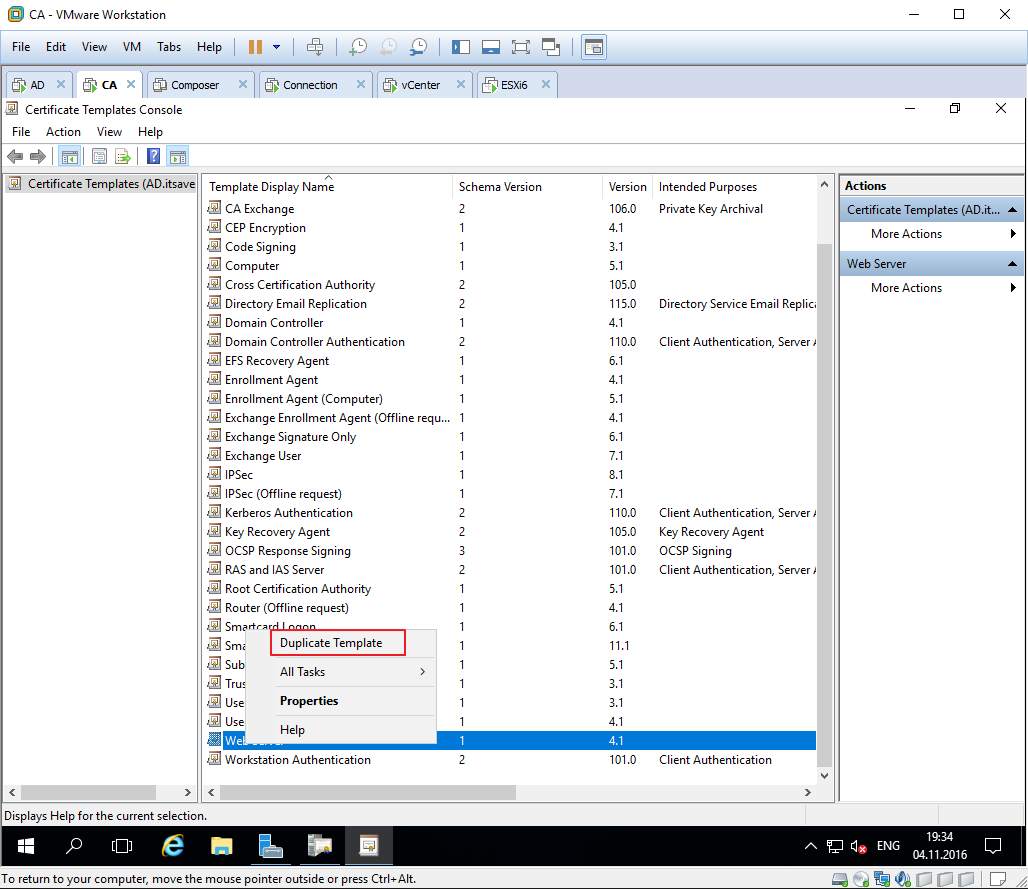

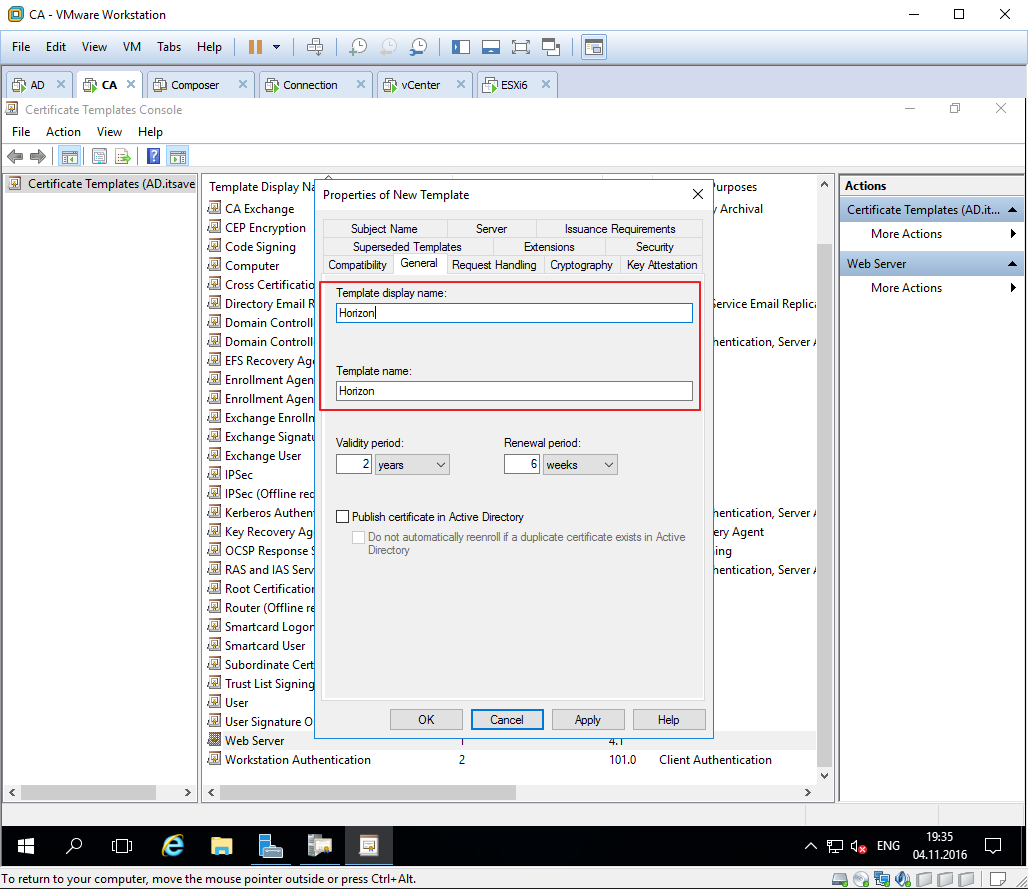

Для реализации данного плана переходим на сервер CA, открываем консоль управления Certification Authority. Там переходим в раздел управления шаблонами, здесь нужен шаблон от Web Server. Его нужно дублировать.

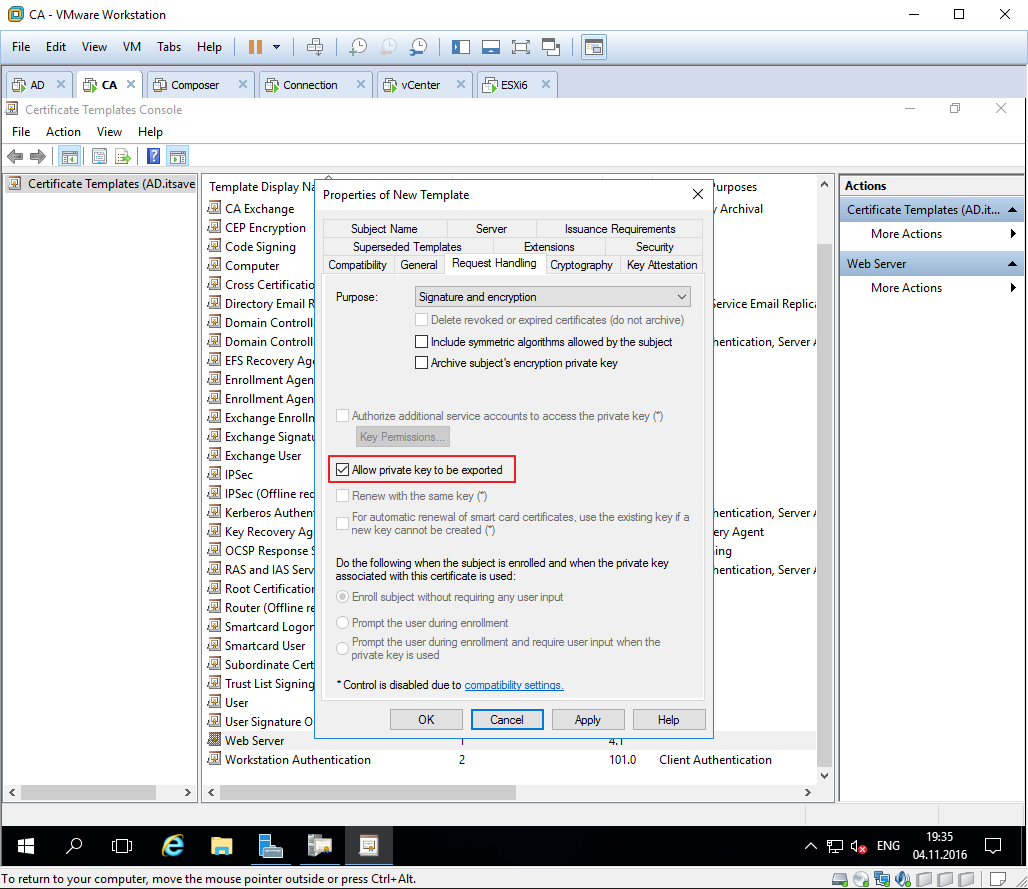

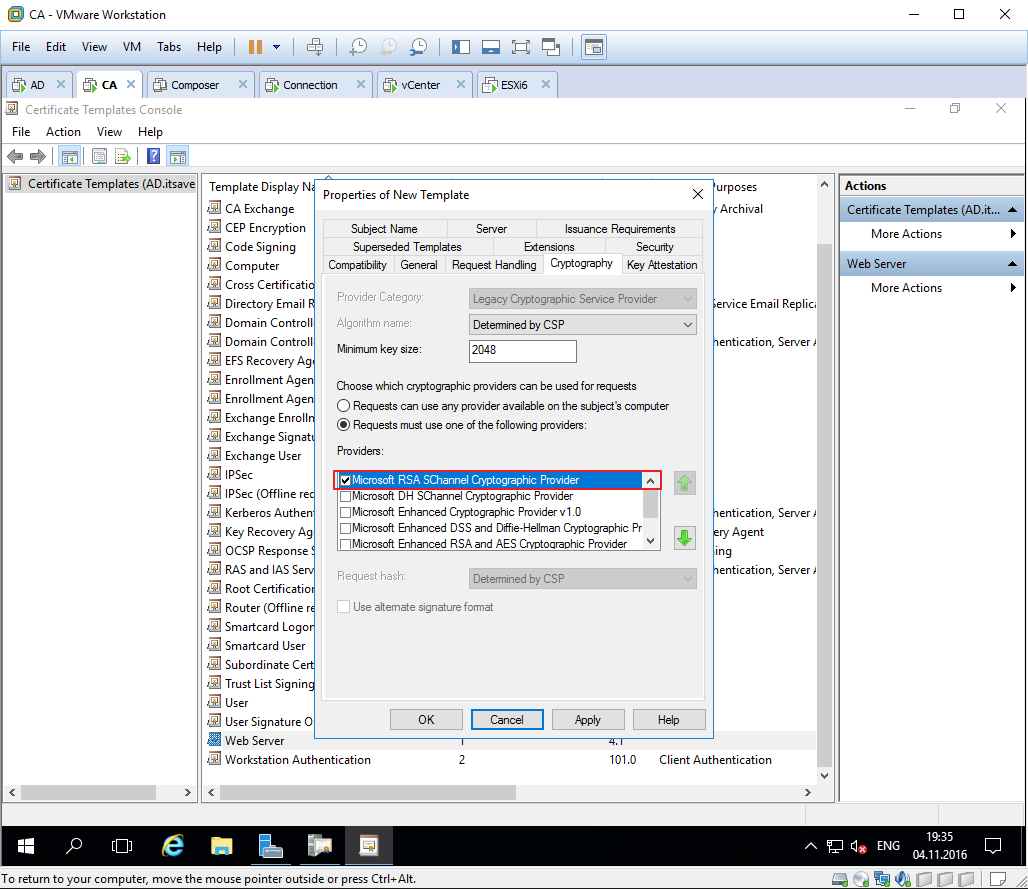

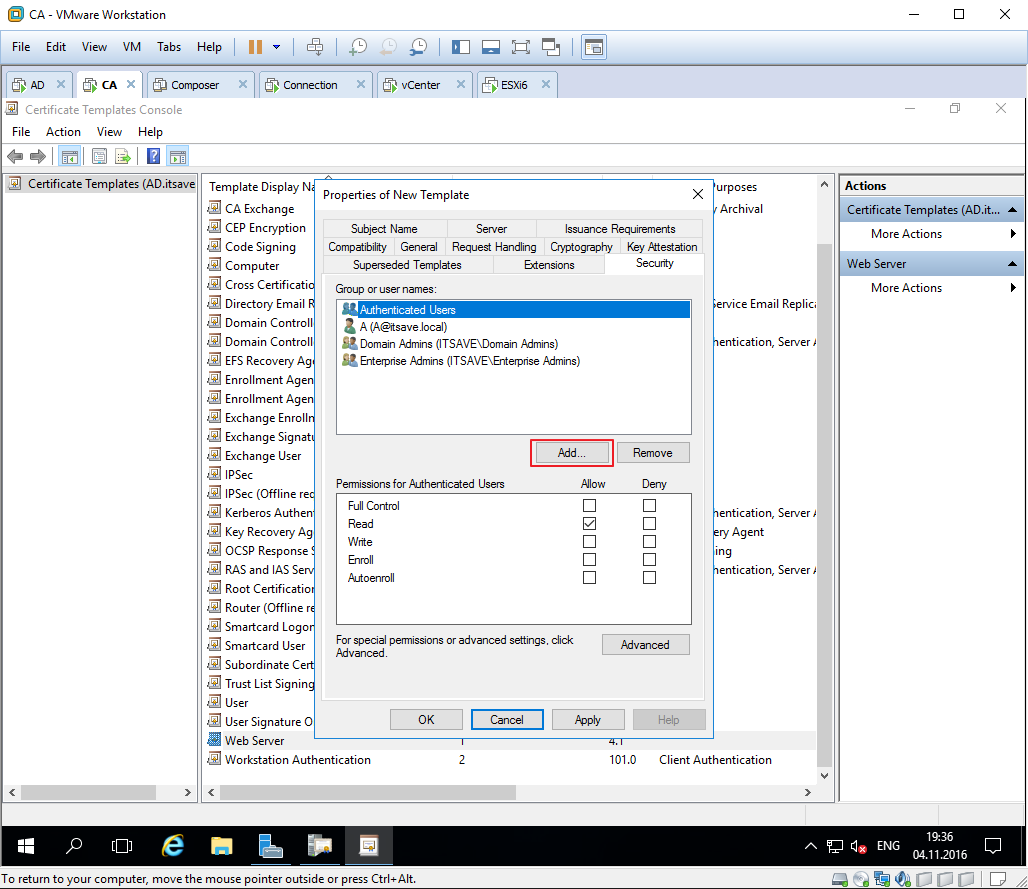

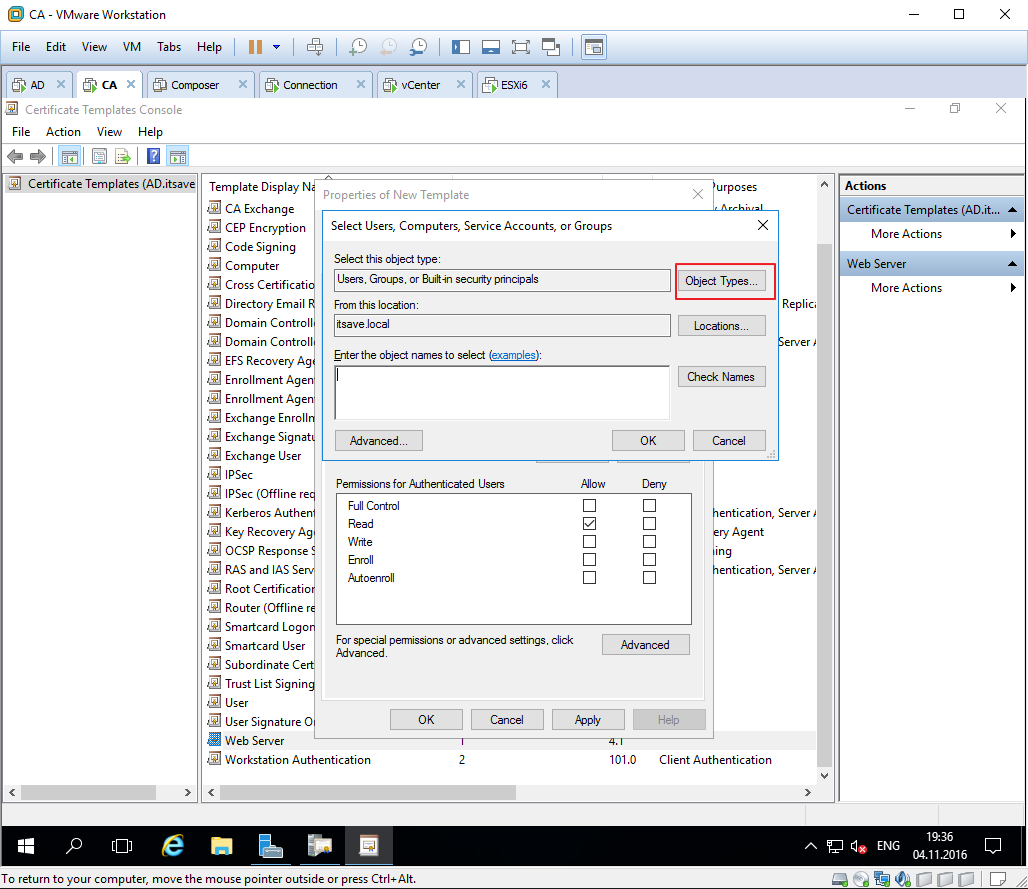

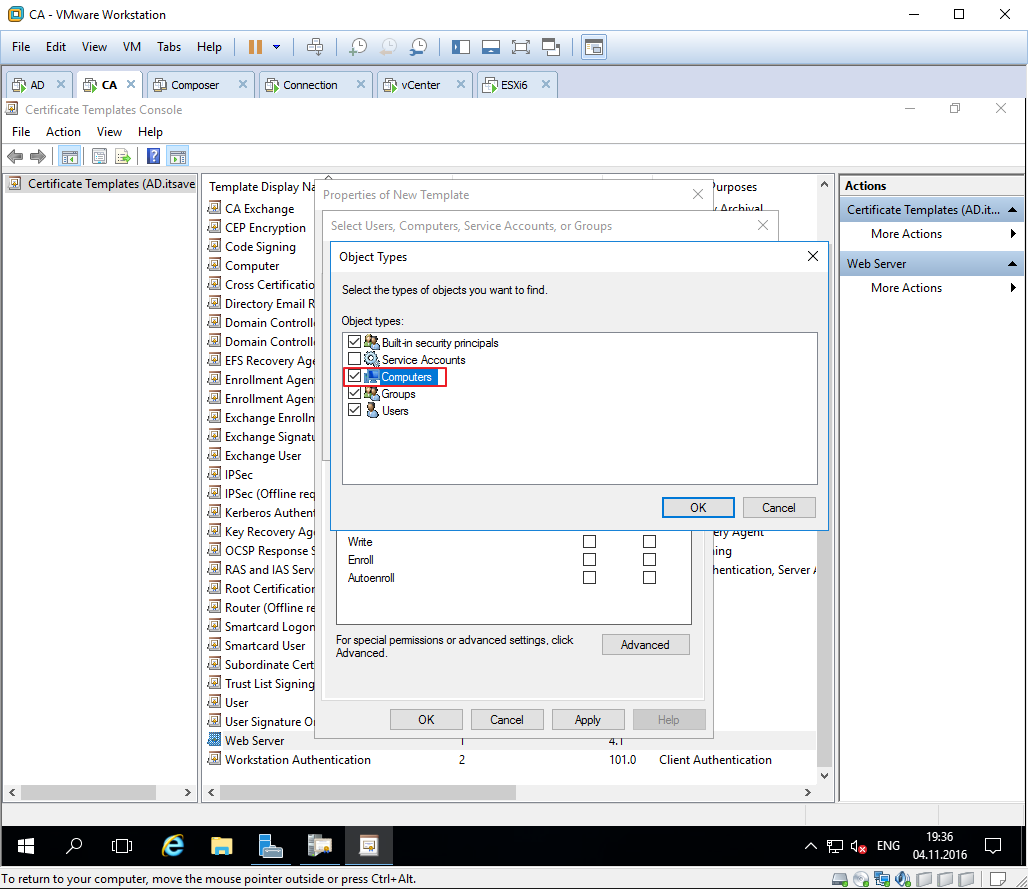

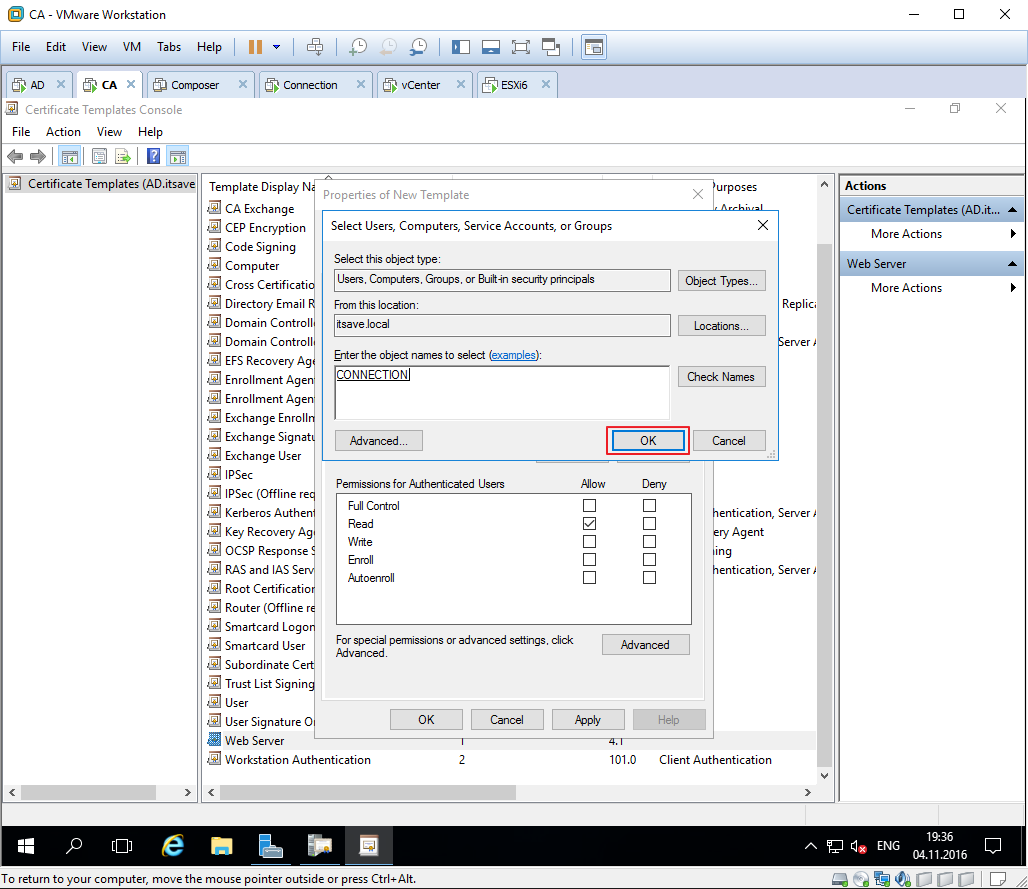

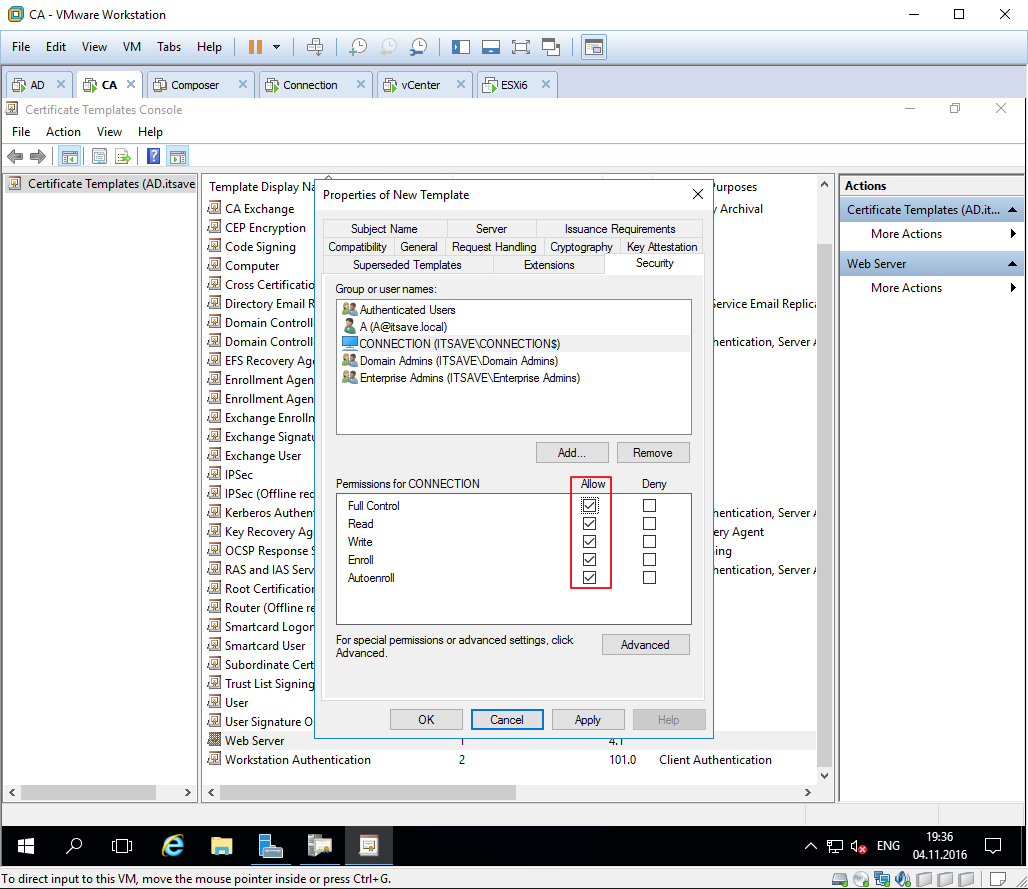

30 — 38 Новому шаблону задаем имя, ставим необходимые галочки. В закладке безопасность необходимо дать права учетной записи компьютера Connection.itsave.local на использование данного шаблона.

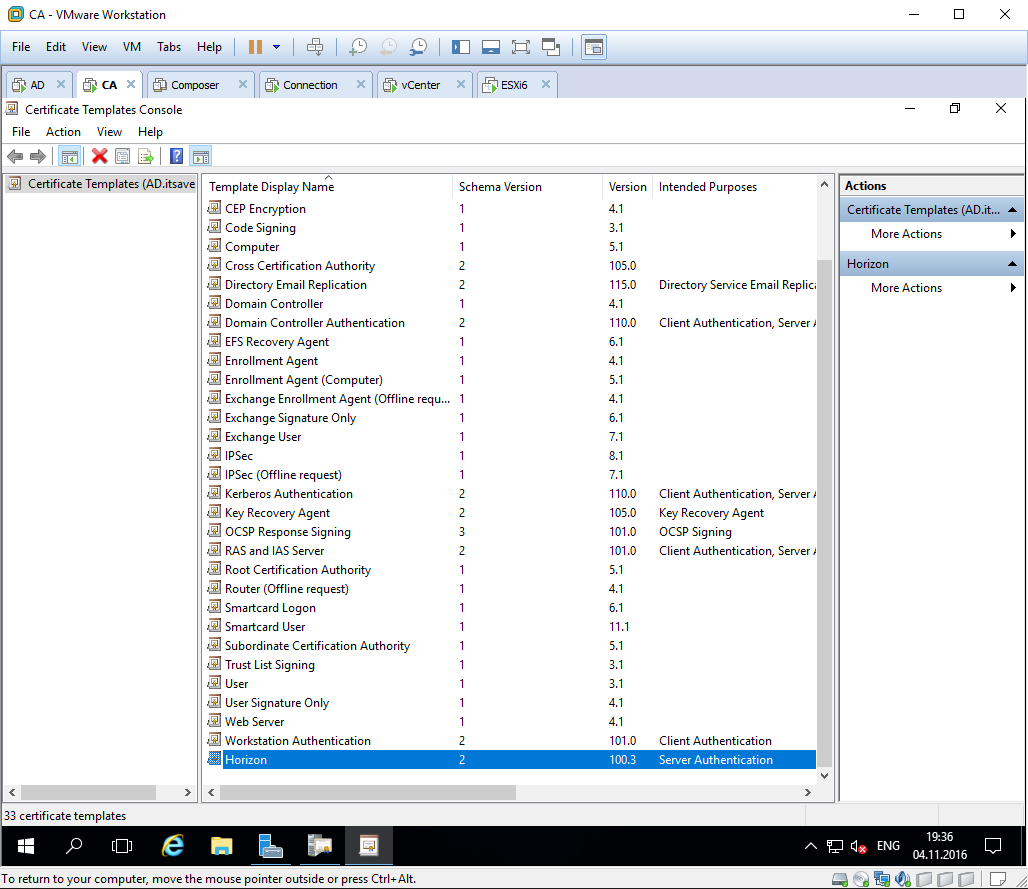

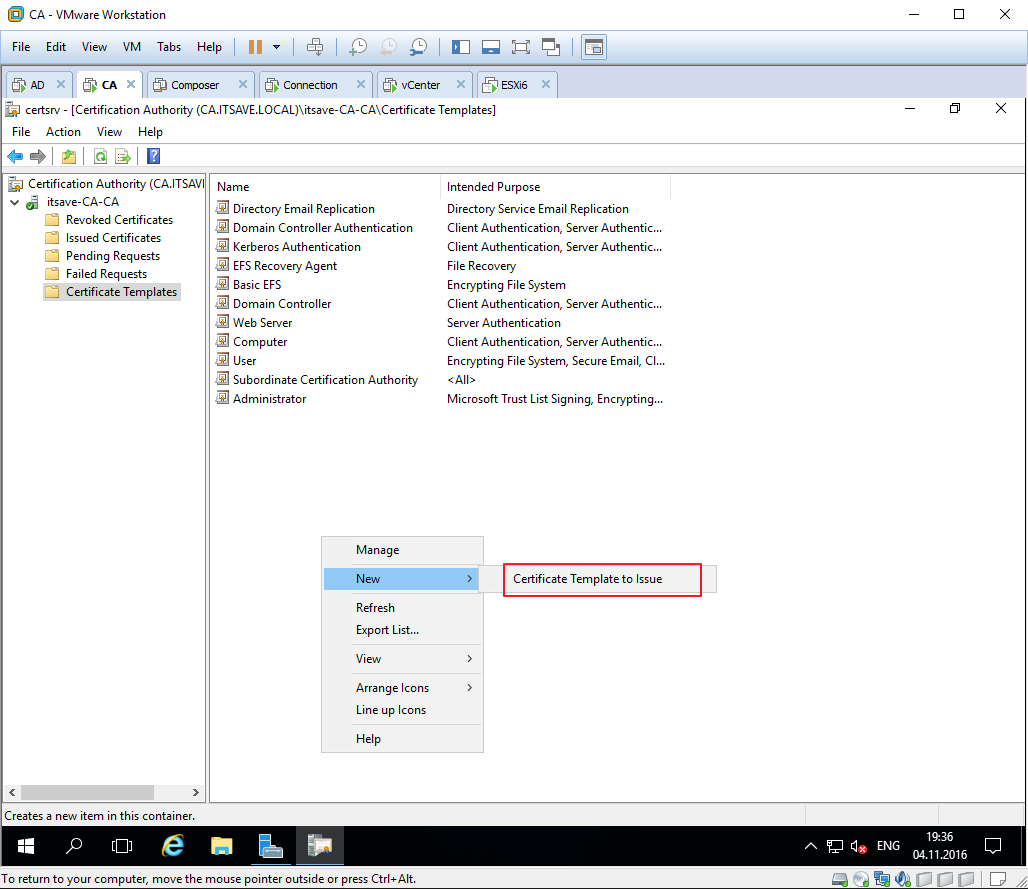

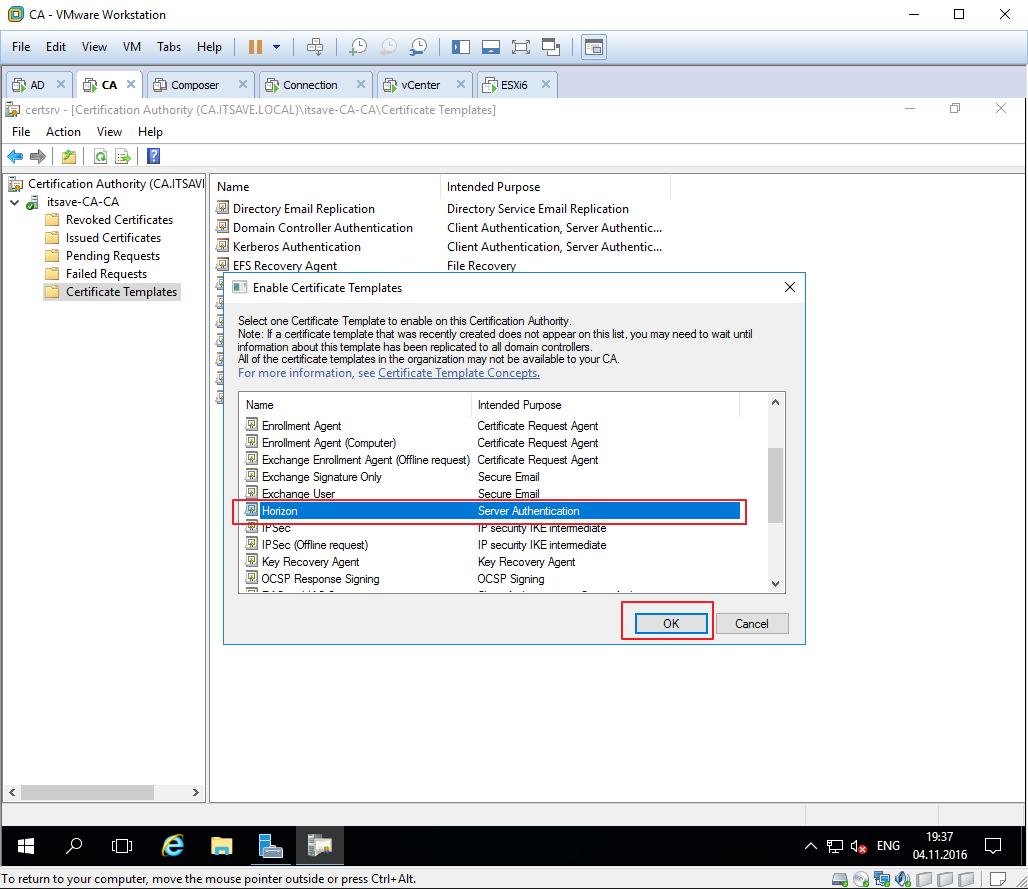

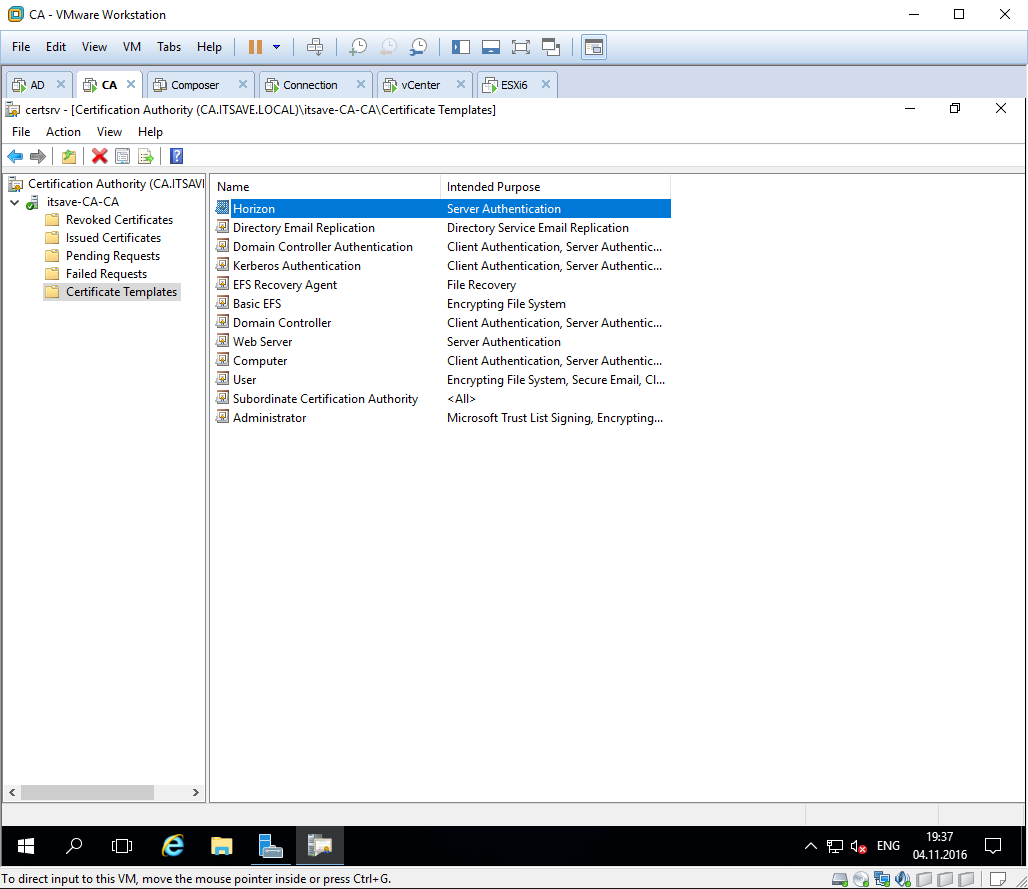

39 — 41 Затем нужно этот шаблон добавить к опубликованным.

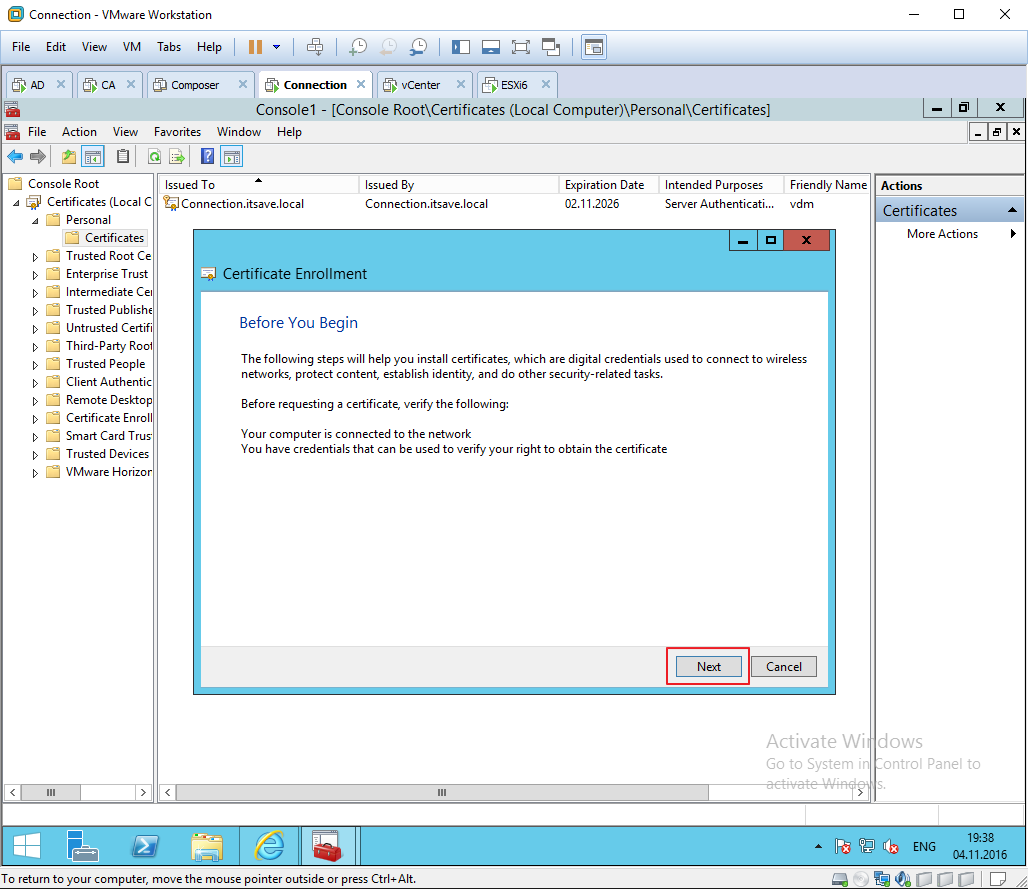

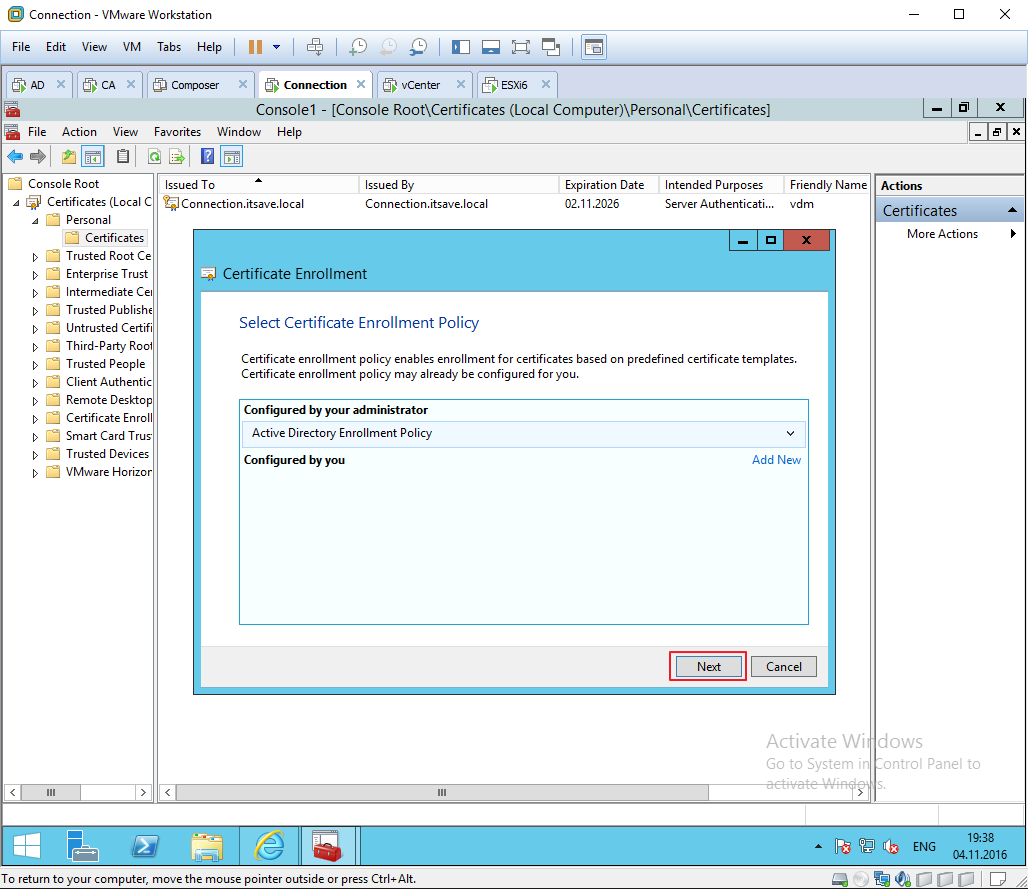

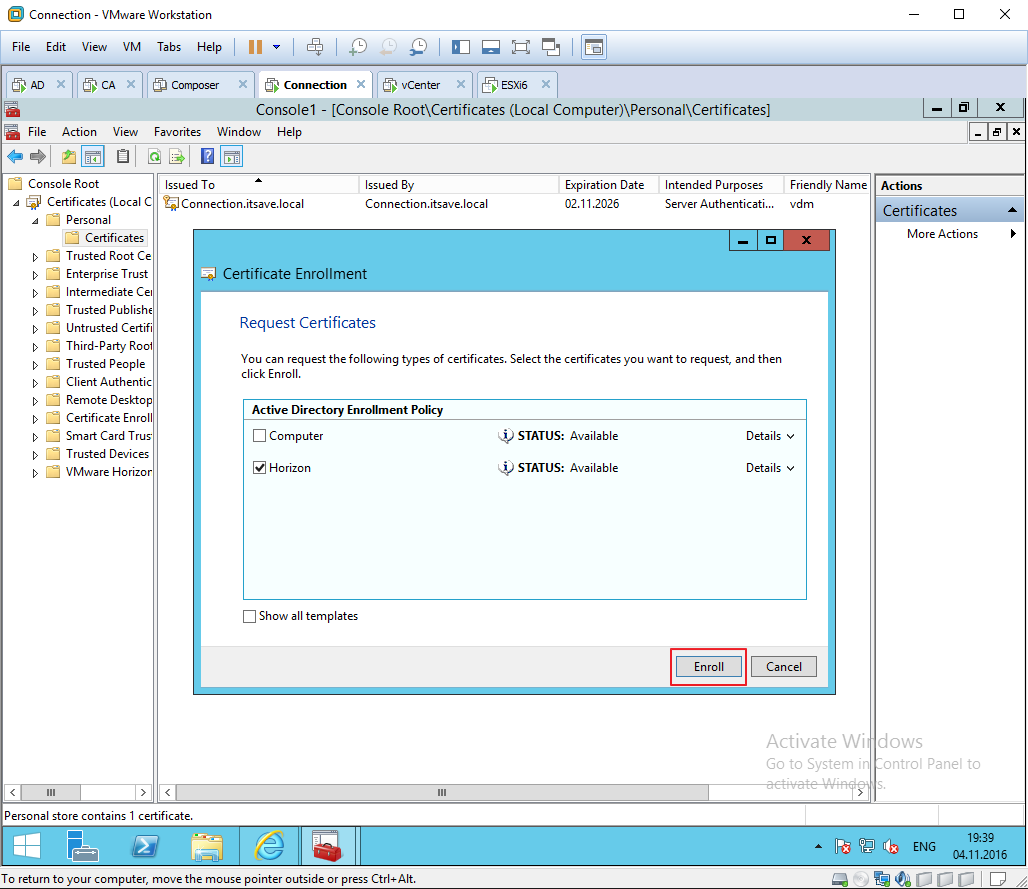

42 — 43 Возвращаемся на Connection server, где открыта консоль управления сертификатами и запускаем мастер запроса сертификата.

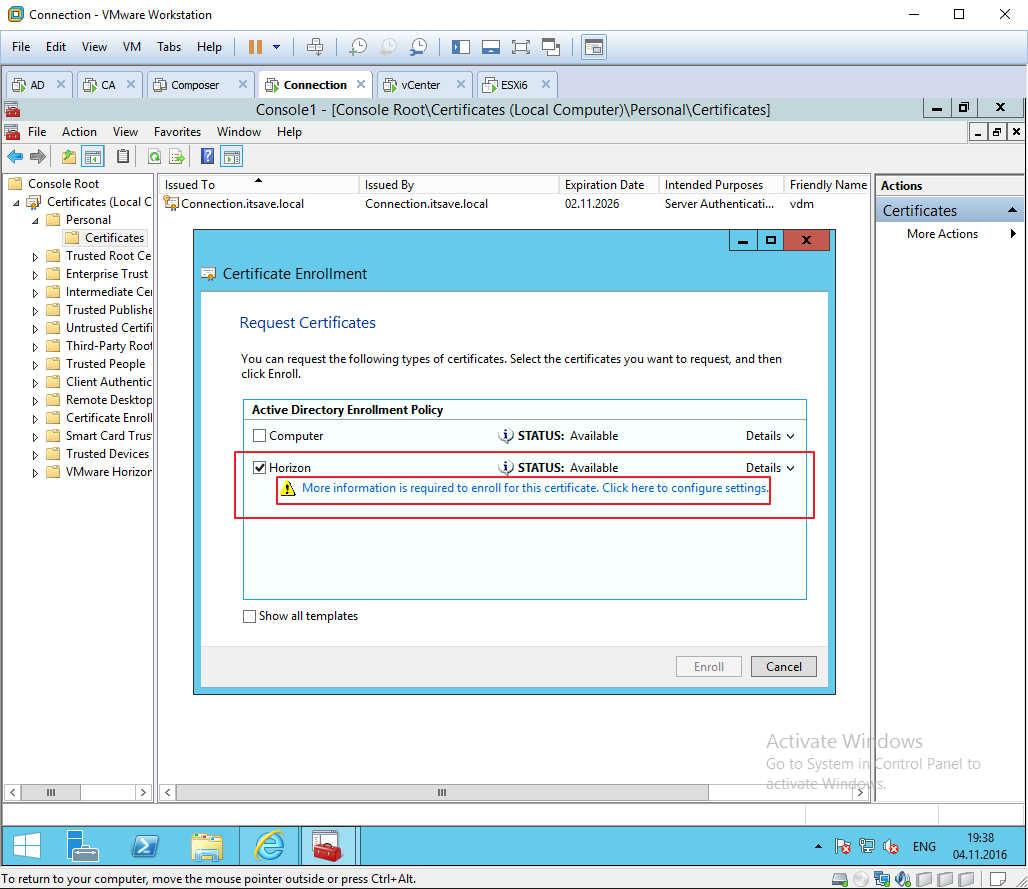

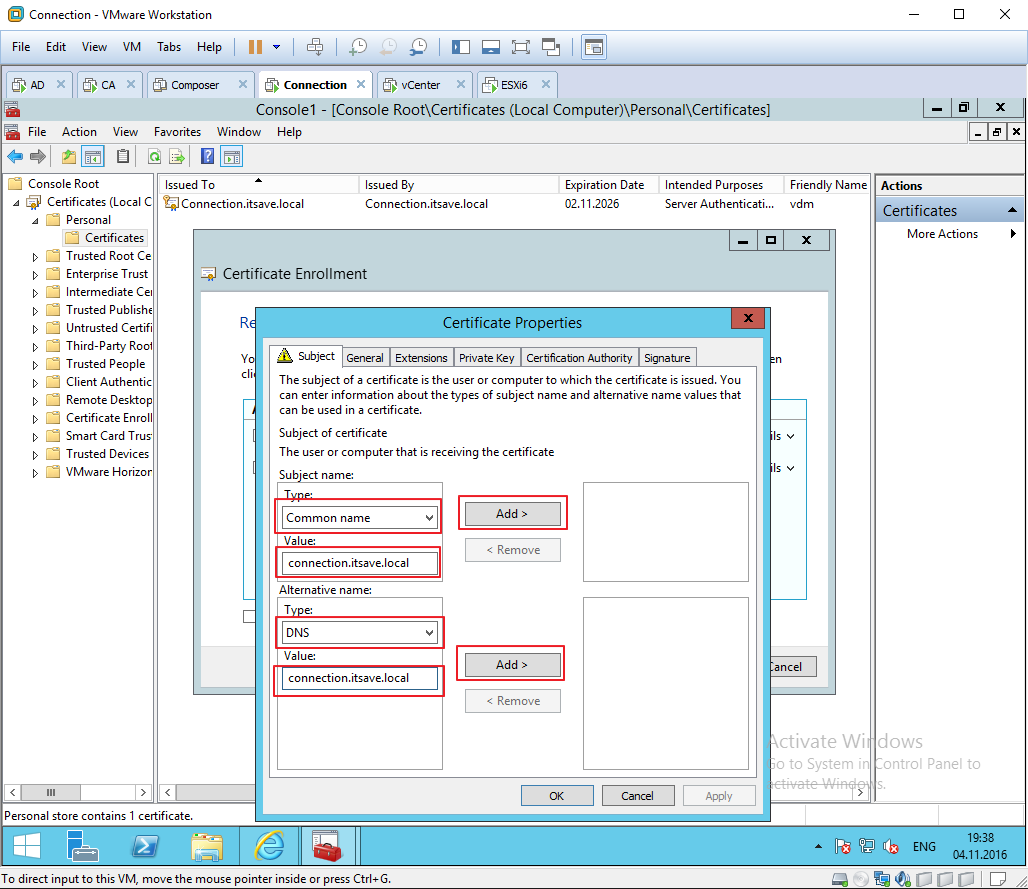

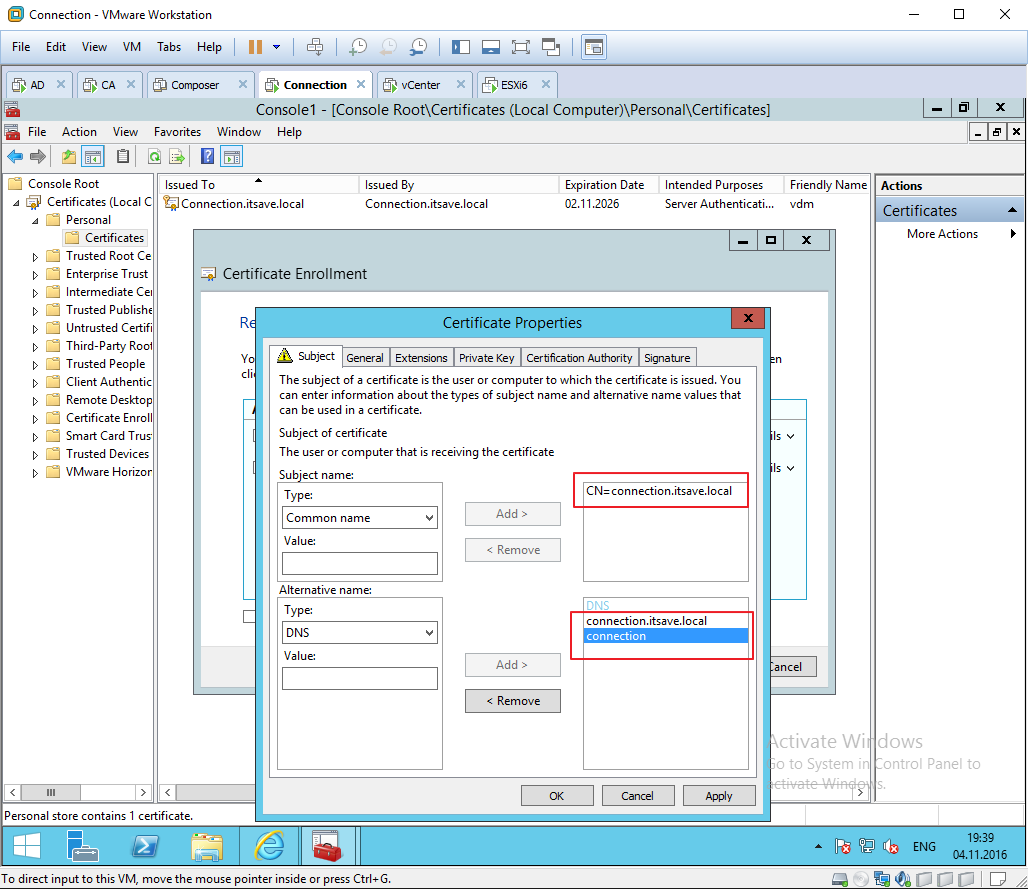

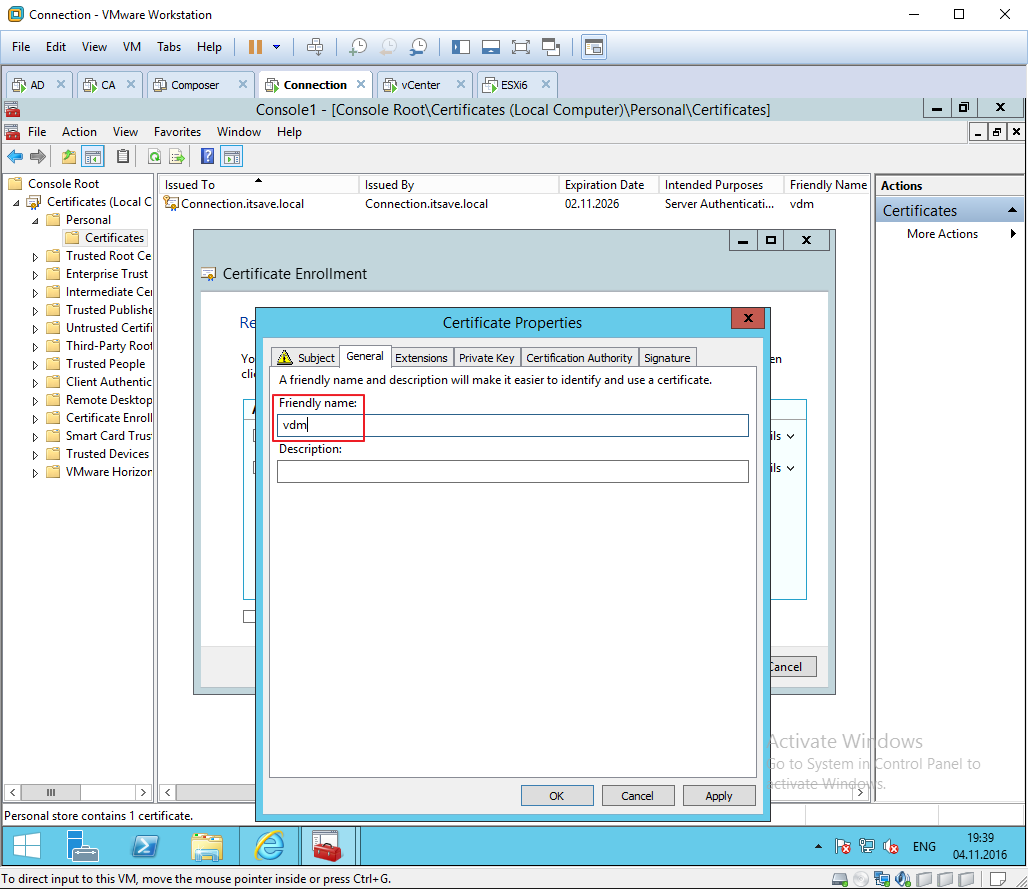

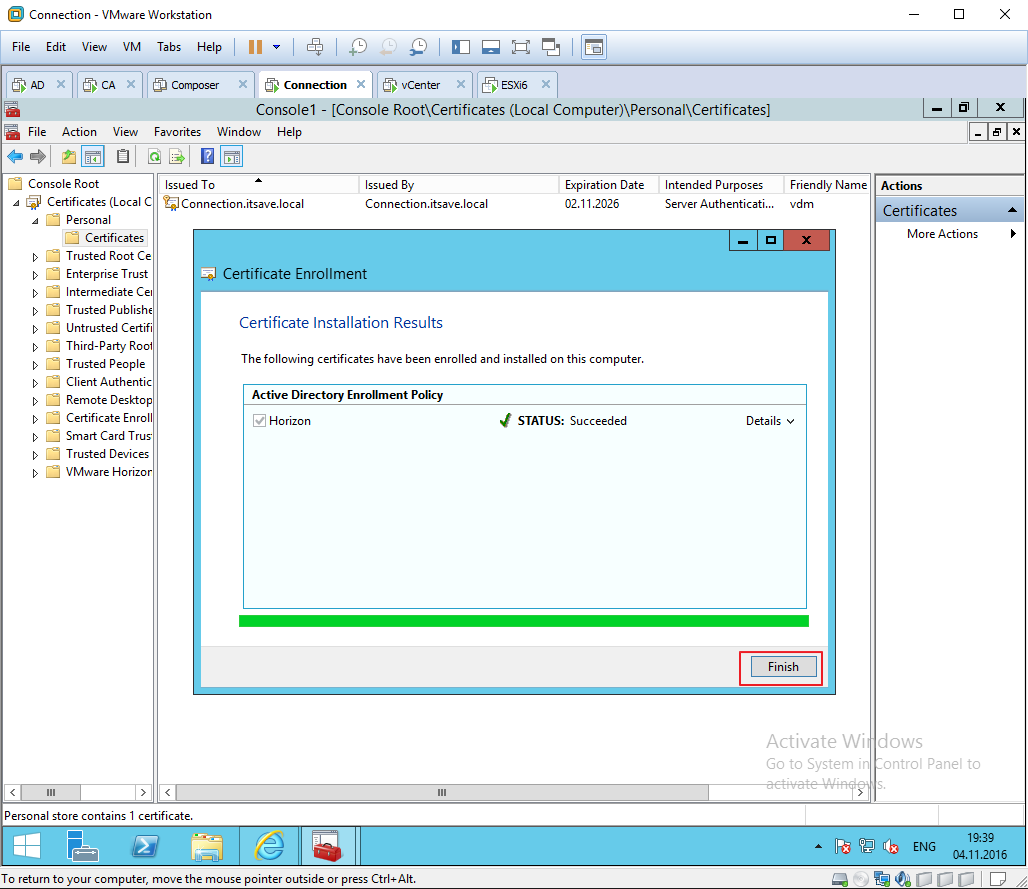

44 — 50 Некоторые параметры, нужно указать вручную. А именно, Subject name — FQDN имя сервера. Alternative name — дополнительные имена, по которым может идти обращение к данному серверу, например короткое имя, без доменного суффикса. Также в соответствующей закладке прописываем friendly name = vdm. Завершаем выпуск сертификата.

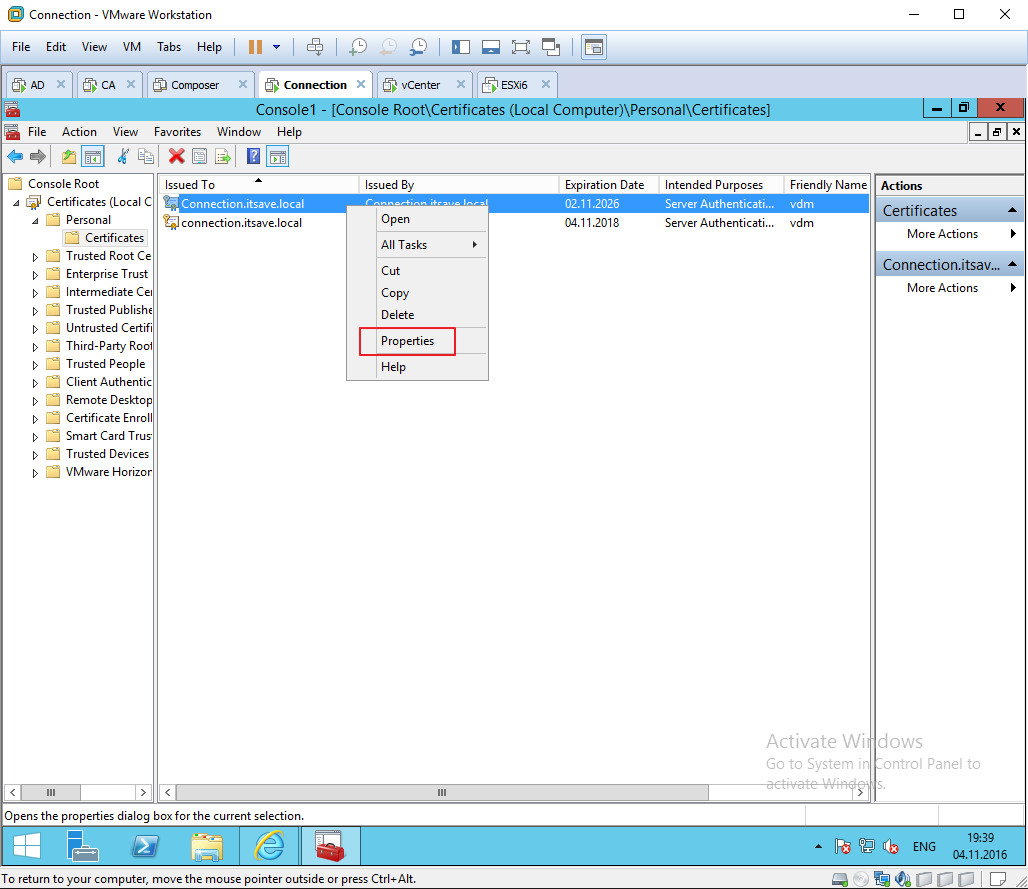

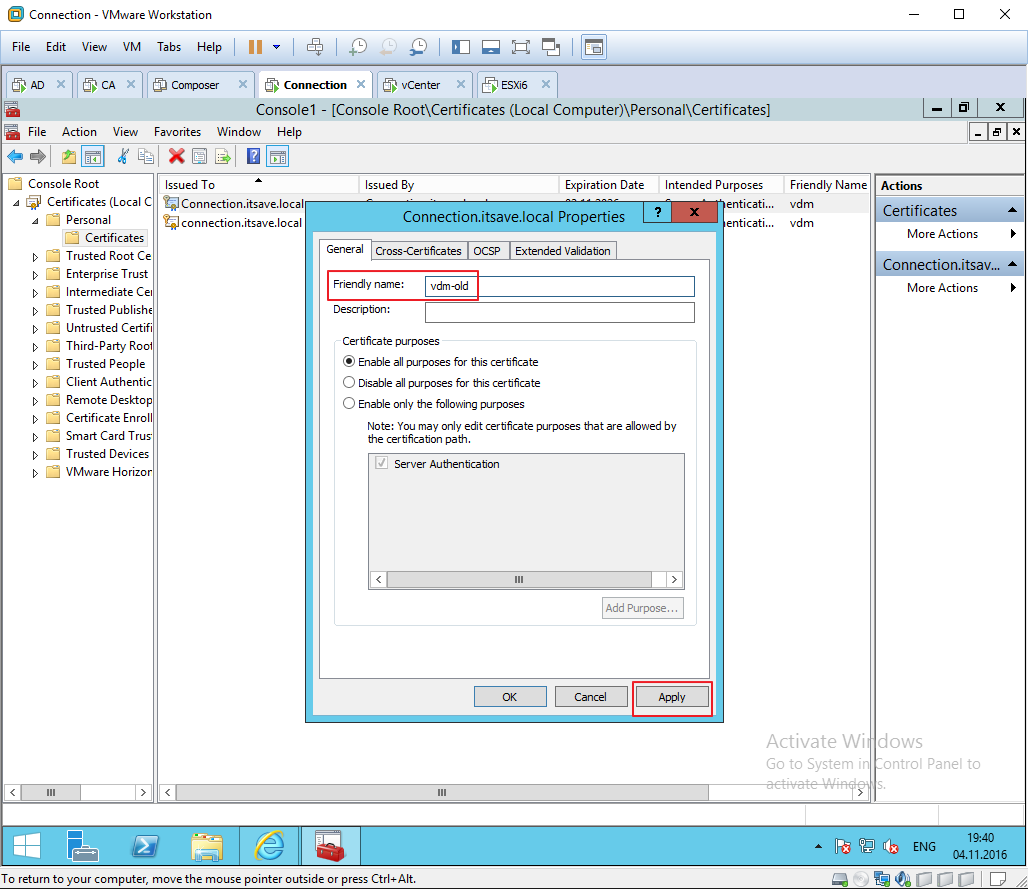

51 — 52 Теперь нужно изменить friendly name для самоподписанного сертификата. Меняем на любое отличное от vdm. Можно сертификат удалить.

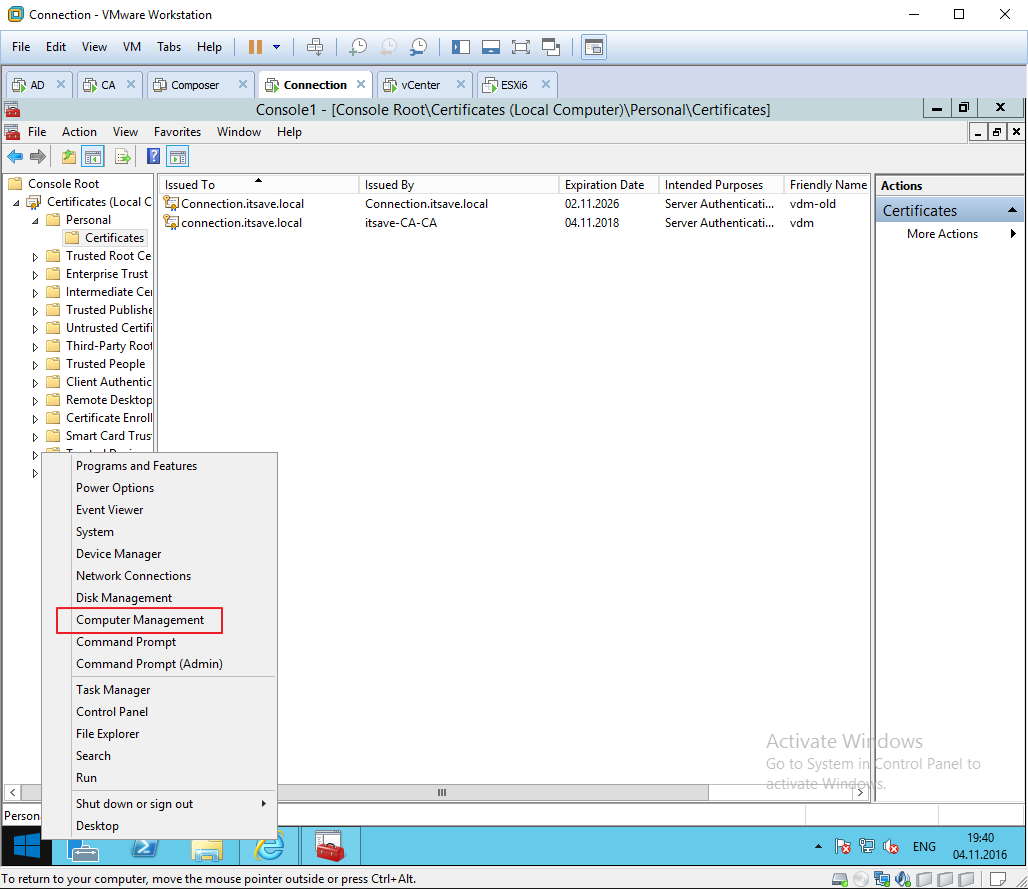

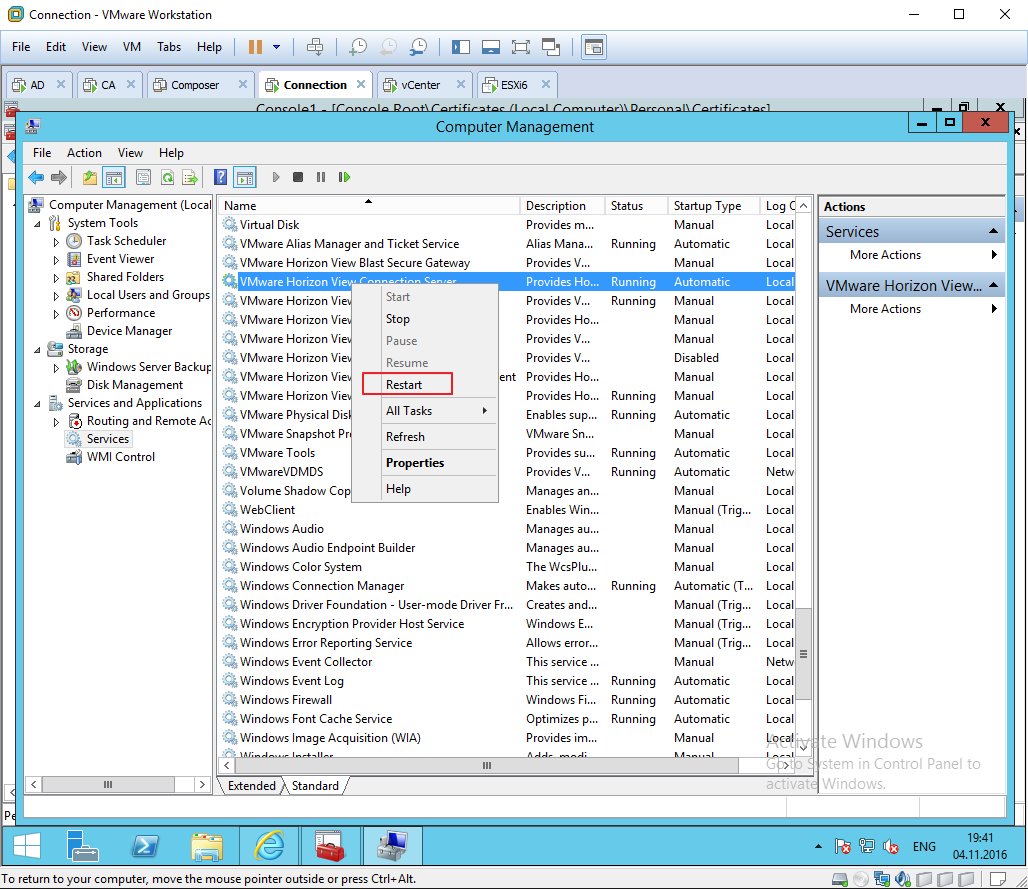

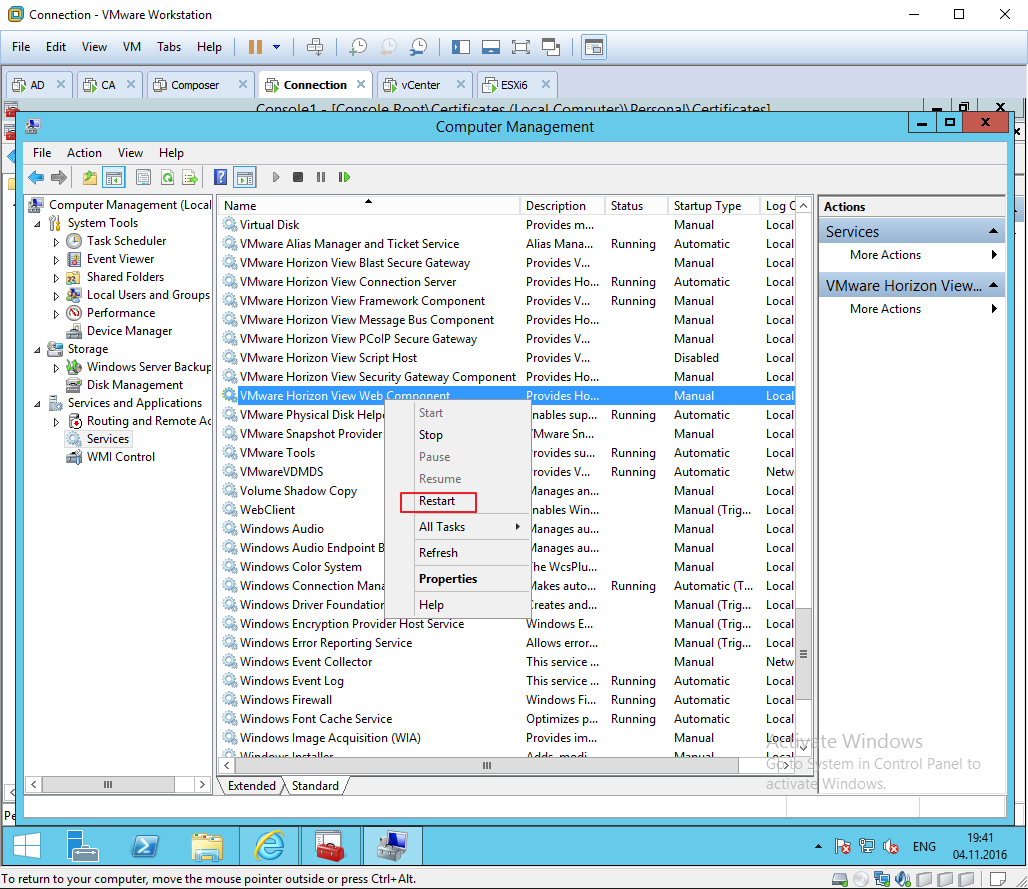

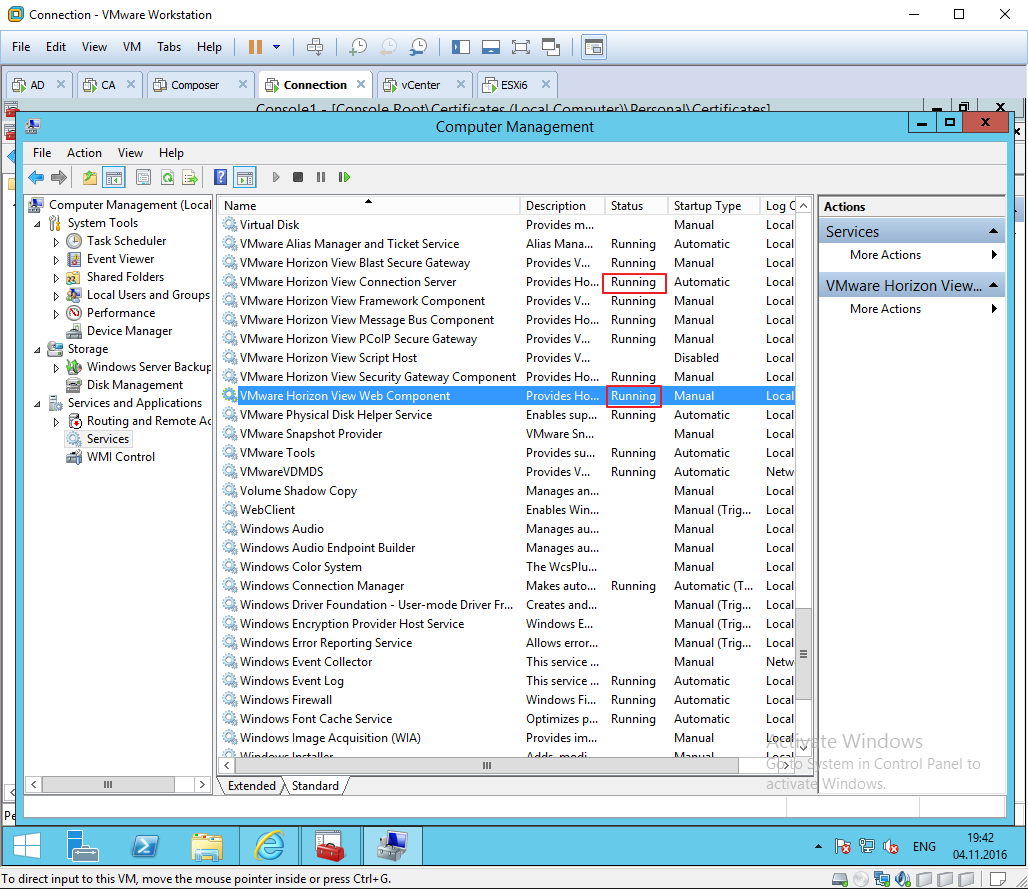

53 — 56 Для применения сертификата, можно перезагрузить сервер или две службы.

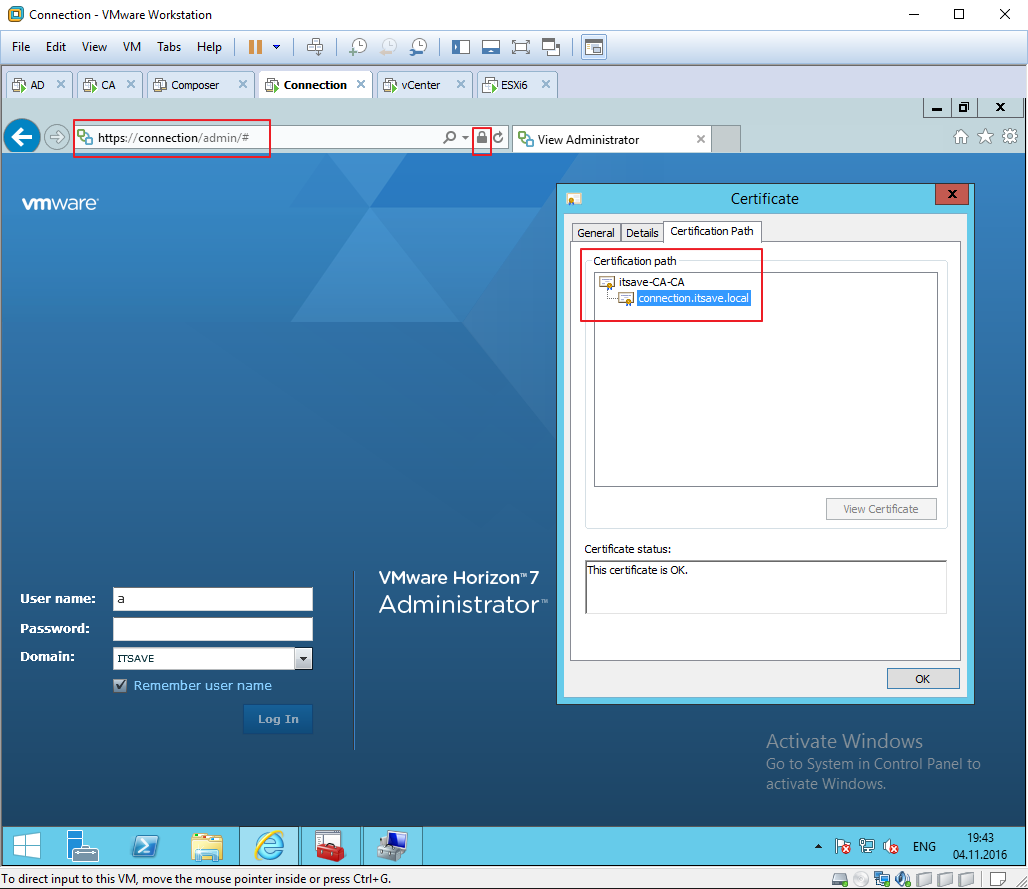

57 — 58 Удостоверимся, что сертификат применился, а ошибка в консоли управления пропала, сменила цвет на зеленый.

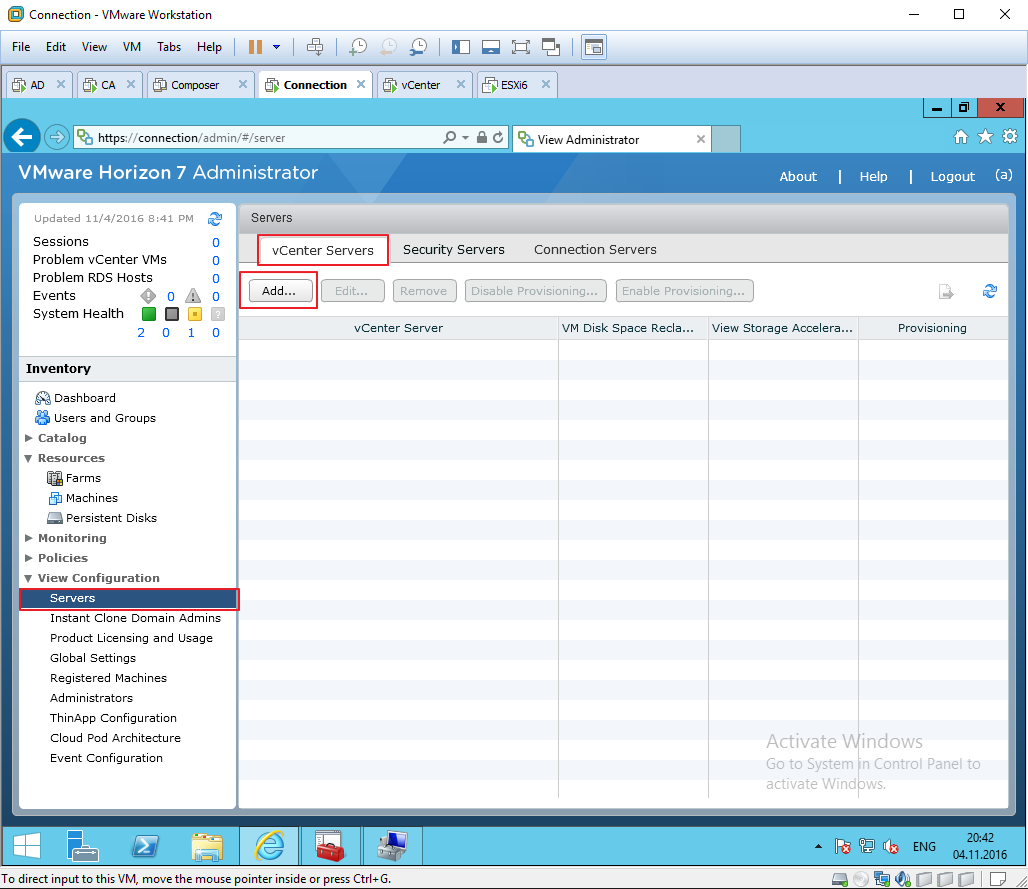

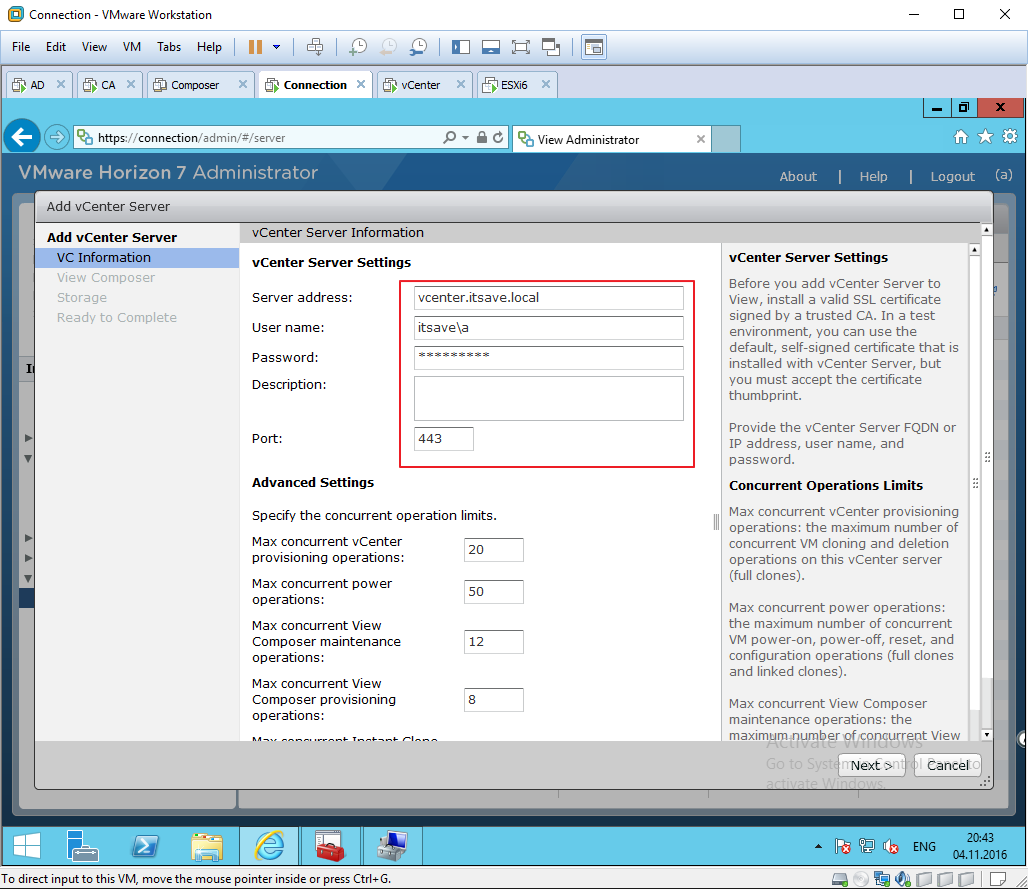

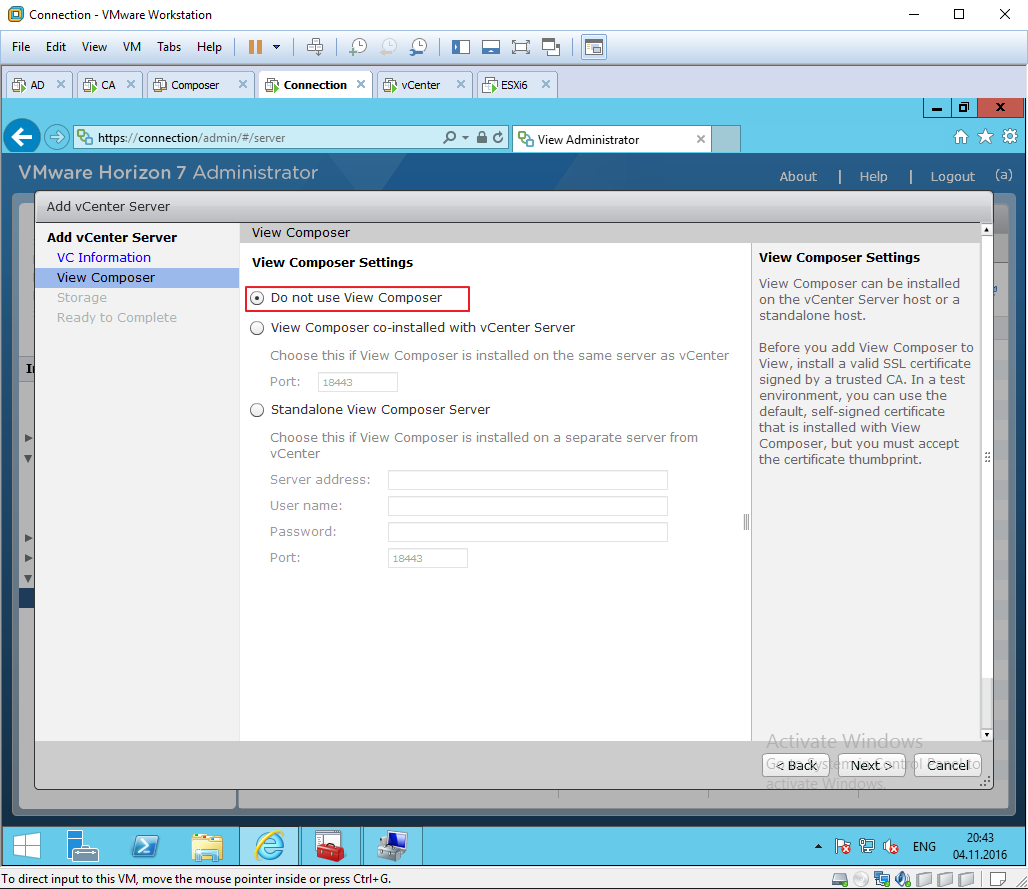

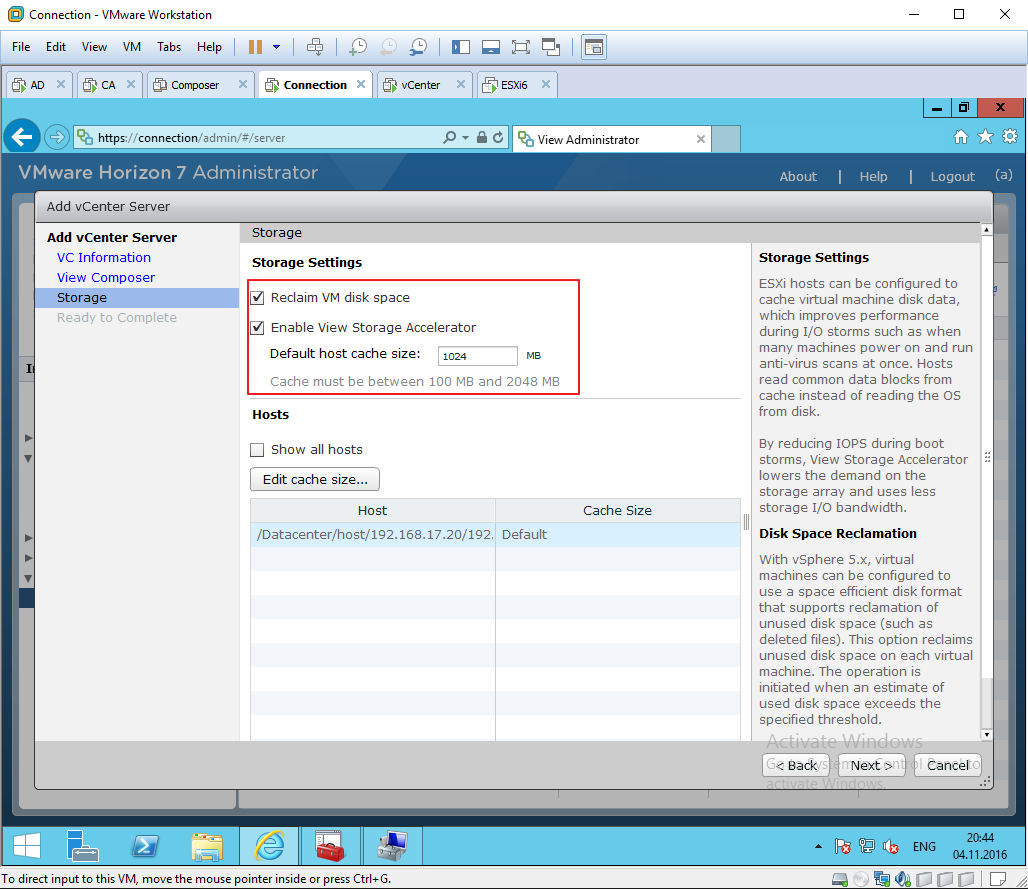

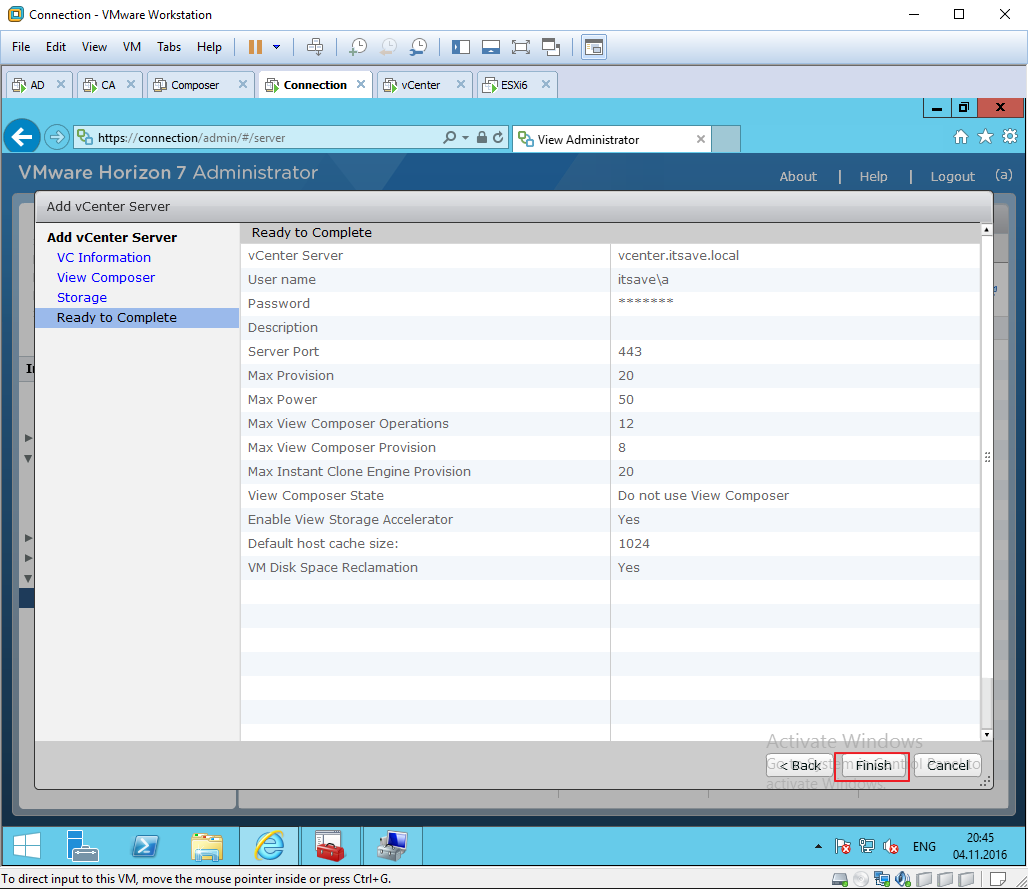

59 — 64 Можно продолжить базовую настройку Connection server и добавить сервер управления vCenter. Во время добавления через мастер, на вопрос про Composer server отвечаем отрицательно, т.к. он пока не настроен, его можно будет настроить позже. Если на vCenter server сертификат SSL не был заменен на подписанный доменным CA, то можно один раз согласиться с предупреждением безопасности о том, что сервер Composer не доверяет сертификату vCenter.